Anders als Spam-Attacken, die mit sehr kurzen Lebenszyklen für Domains und Links arbeiten, kann man bekannten Cloud-Dienste nicht einfach auf eine Blockliste setzen. Hier gilt es also eine haarscharfe Trennung für einzelne Links innerhalb dieser Dienste zu finden und die Links zu sortieren.

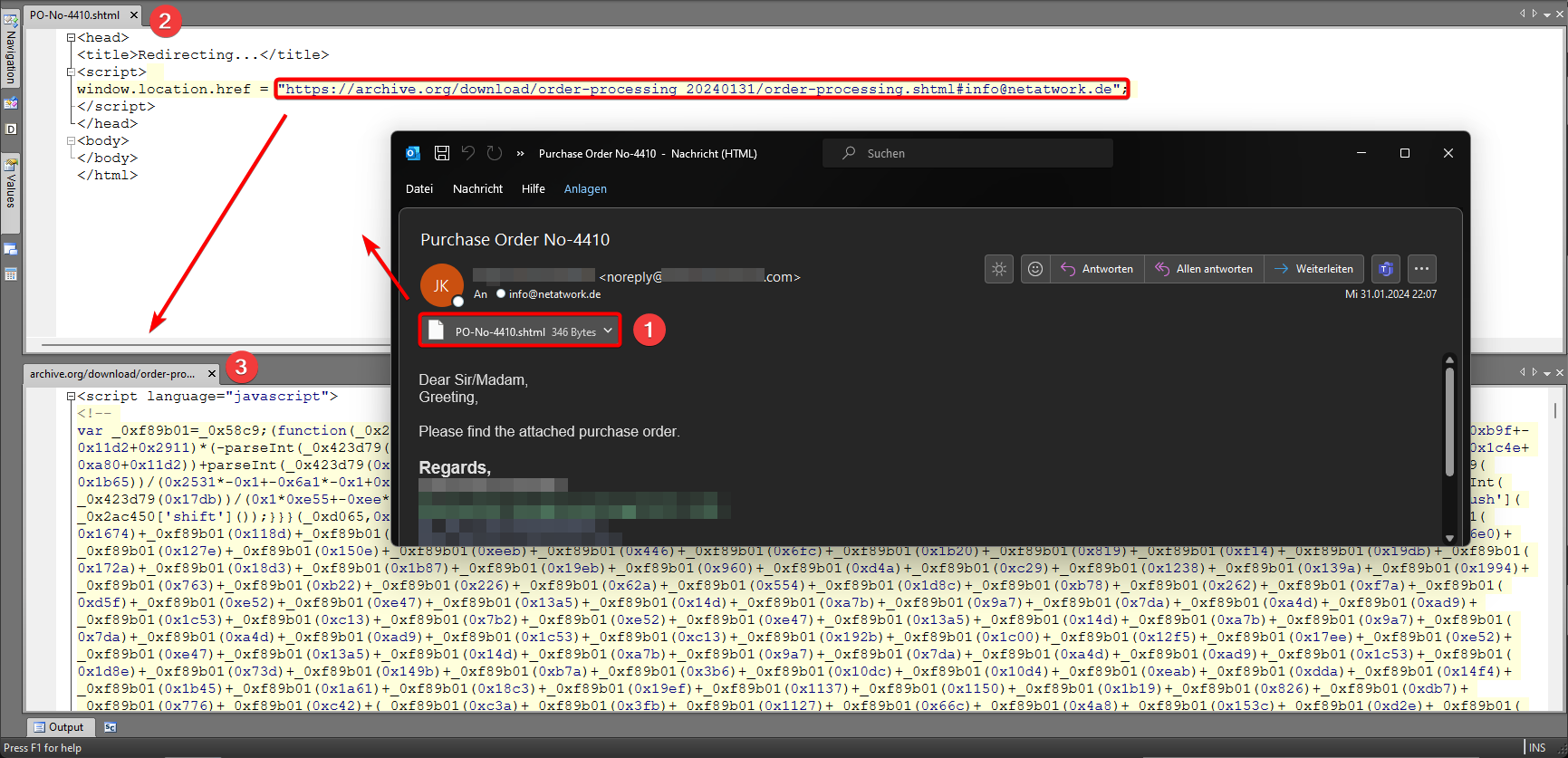

Eine Phishing-E-Mail mit einer angeblichen Bestellbestätigung und einem HTML-Anhang. Falls hier ein Malware-Scanner auf „archive.org“ anspringt, dann wegen des verwendeten Obfuscation Layers.

Risiko HTML-Anhänge

HTML-Anhänge stellen für Unternehmen seit Jahren ein großes Risiko dar. Ein Doppelklick auf den Anhang und schon öffnet sich dieser im Standard-Browser. JavaScript oder eingebettete IFrames werden dann direkt und ohne weitere Nachfrage ausgeführt. Bei Office-Dokumenten mit Makro-Funktionalität gab es noch eine Rückfrage an die User, oder man konnte die Ausführung per Gruppenrichtlinie im gesamten Unternehmen einschränken. Im Browser fehlen solche Sicherheitsmaßnahmen gänzlich oder würden die Funktionalitäten des modernen Internets dann zu sehr einschränken. Siehe auch: HTML-Anhänge: Die unterschätzte Gefahr.

In unserem Beispiel öffnet ein Doppelklick auf die angebliche Rechnung den Anhang, und eine simple Weiterleitung in JavaScript auf archive.org – dem sogenannten Internet-Archiv und vor allem für seine Wayback Machine bekannt – ist zu erkennen. Weniger bekannt ist, dass User alle möglichen Inhalte dorthin hochladen können, damit diese im Archiv des Internets für die Ewigkeit konserviert werden. Dies lockt dann entsprechend Spammer an, die diesen Service für die eigenen Zwecke missbrauchen.

NoSpamProxy findet schadhafte URLs auch in Anhängen

Neben der Verwendung von Kurz-URLs in E-Mails, welche die eigentliche, schadhafte URL innerhalb der E-Mail hinter einem Dienst wie beispielsweise „bit.ly“ verbergen, ist ein weiterer Trend der letzten Jahre, dass die URLs der E-Mail auch in die Anhänge „verschoben“ werden. In unserem Beispiel befindet sich die URL, die zur Phishing-Webseite archive.org führt, nicht mehr im E-Mail-Body, sondern ist im Anhang der E-Mail zu finden. Auf diese Weise können Spammer ihre Aktivitäten einfacher verbergen.

NoSpamProxy kann aber auch HTML-Anhänge analysieren und meldet URLs, die sich in solchen Anhängen befinden, an 32Guards. Entsprechend stellt es zunächst kein Problem dar, wenn die URL im Anhang zu finden ist. Andere Mail-Security-Lösungen, die nicht so tief in Dateiformate schauen, sehen den Link häufig gar nicht – und die Spammer hätten ihr Ziel erreicht.

Phishing lebt von Social Engineering

Das Vorhandensein eines Anhangs ist also ein weiterer Indikator für bösartige E-Mails. Da aber in unserem Beispiel im HTML-Anhang die Empfänger-E-Mail-Adresse als Teil der URL vorhanden ist (siehe Screenshot), wird jeder HTML-Anhang einen anderen Hashwert besitzen. Somit ist hier der Abgleich mit bekannten Hashwerten bösartiger Dokumente wirkungslos.

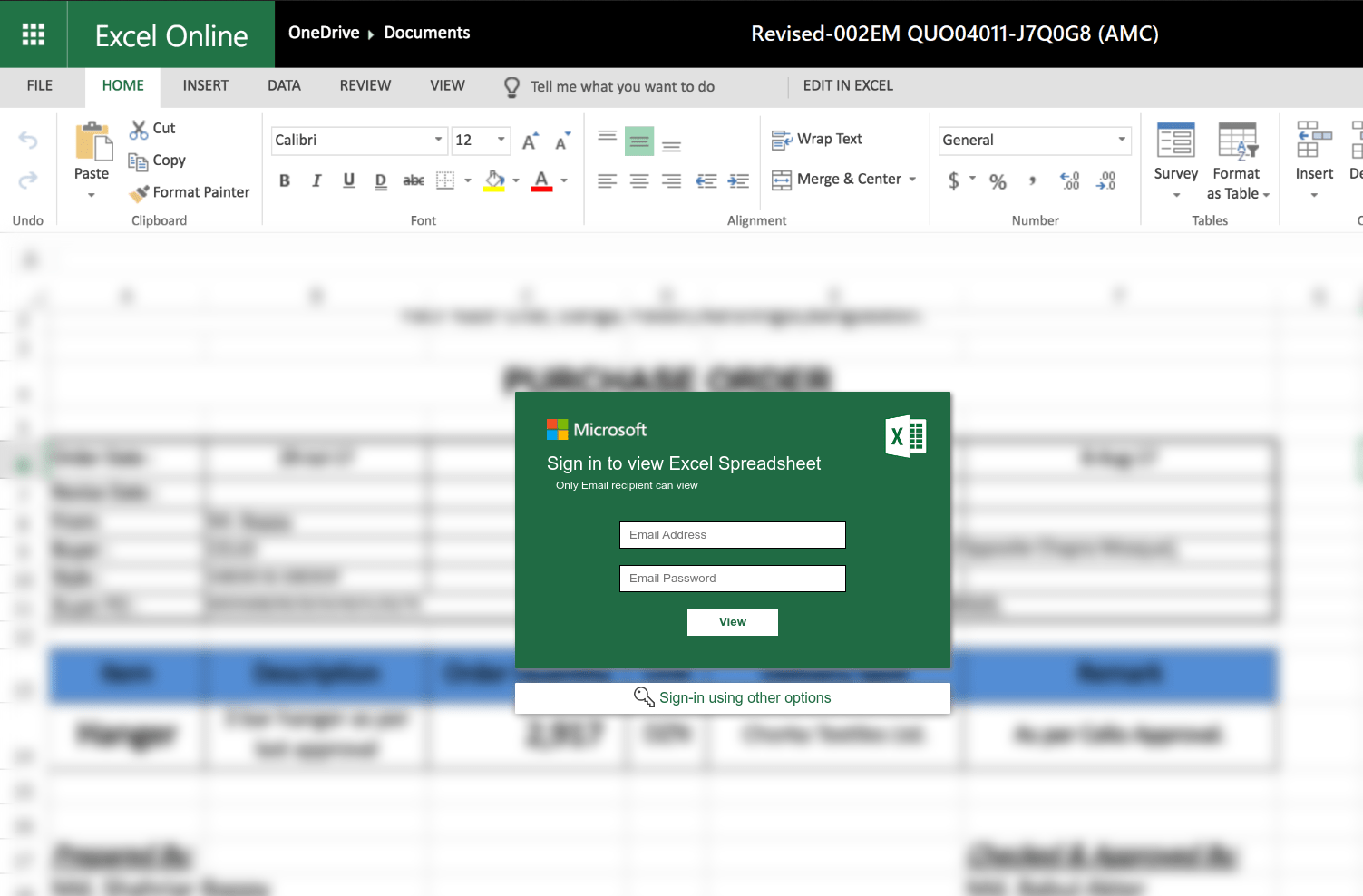

Wenn man nun den Inhalt hinter dem Link zu „archive.org“ aus dem HTML-Anhang statisch analysiert, entdeckt man einen „JavaScript Obfuscation Layer“. Führt man den Inhalt im Browser aus und rendert ihn, kommt eine sehr aufwändig gestaltete, angebliche Excel-Anwendung zum Vorschein. Diese erfragt Benutzernamen und Passwort, deren Eingabe es möglich machen soll, die Rechnung einzusehen (die man bereits schemenhaft im Hintergrund erahnen kann). Auch hier zeigt sich, dass Phishing immer stark von einer Social-Engineering Komponente lebt und dass Angreifer häufig viel Energie in ihre Arbeit stecken.

Hinter dem obfuskierten JavaScript-Code verbirgt sich eine sehr aufwändig gestaltete, gefälschte Excel-Anwendung.

Angriffsvektor Cloud-Dienste

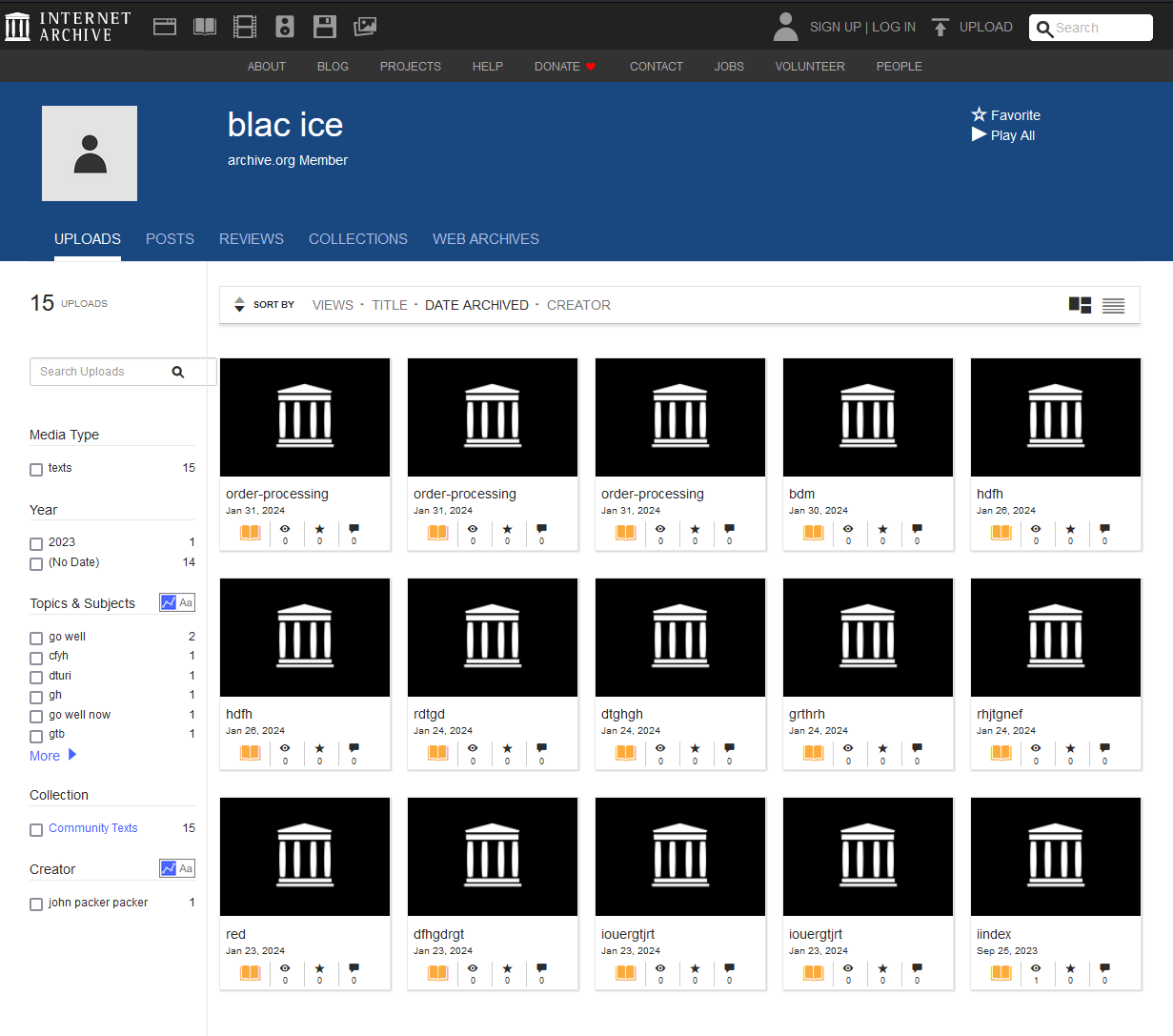

Cloud-Dienste werden immer häufiger eingesetzt, und an anderer Stelle haben wir beispielsweise über den Missbrauch von Microsofts Cloud-Dienst OneDrive zum Verteilen von Qakbot berichtet. In der Regel funktionieren die Meldemechanismen bei Cloud-Diensten aber gut, zum Beispiel die entsprechende Meldeseite auf archive.org. Gemeldete Inhalte werden dann zeitnah wieder entfernt. Spammern bleibt also immer nur ein kurzes Zeitfenster, um wie in unserem Beispiel die Anmeldedaten einzusammeln. Die Inhalte des betroffenen Benutzers sind mittlerweile von „archive.org“ gelöscht. Häufig aber ist ein neues Profil schnell angelegt und andere Phishing-Webseiten werden unter einem neuen Namen hochgeladen.

Wenn man sich die Profilseite des Benutzers auf „archive.org“ anschaut, erkennt man schnell, dass dort noch weitere Phishing–Seiten hochgeladen wurden.

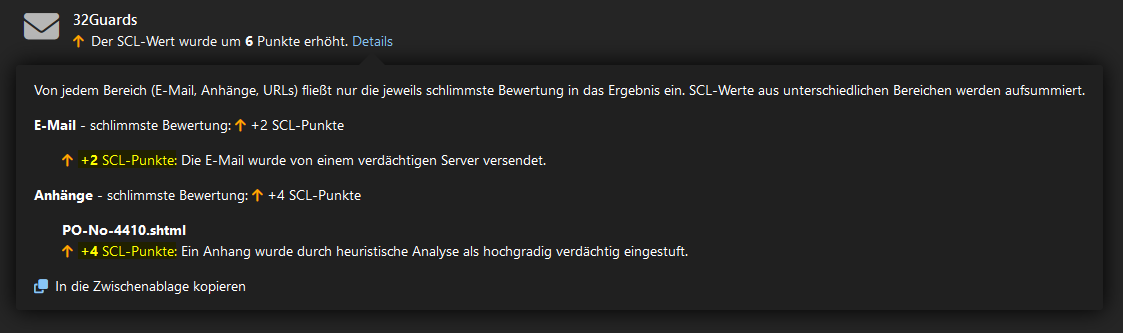

32Guards weist Bedrohungen ab

32Guards ist innerhalb vom NoSpamProxy einerseits ein Filter, der die Berechnung des Spam Confidence Levels (SCL) beeinflusst, andererseits eine Aktion, die Bedrohungen direkt temporär oder permanent abweisen kann. Die Bewertung von E-Mails durch 32Guards basiert auf der Auswertung einer Reihe von Indikatoren in Form von Metadaten, welche vom NoSpamProxy aus der E-Mail extrahiert werden und an 32Guards gesendet werden und dort entsprechend ausgewertet werden. Diese Auswertung ergibt am Ende eine finale Beurteilung der E-Mail. Die genauen Details kann man in einer eigenen Aktivität „32Guards“ im jeweiligen Message Track der entsprechenden E-Mail einsehen.

Dabei werden drei unabhängige Bereiche innerhalb der Gefahrenbewertung verwendet. Einerseits der Bereich E-Mail, welcher beispielsweise auch die Reputation der IP-Adresse des einliefernden E-Mail-Servers berücksichtigt, den Bereich „URLs“ sowie den Bereich „Anhänge“. Dabei werden SCL-Punkte nur aus unterschiedlichen Bereichen addiert und jeweils die höchste Bewertung berücksichtigt. In unserem Beispiel wurde der SCL-Wert um 6 Punkte durch 32Guards erhöht, aufgeteilt auf den Bereich E-Mail mit 2 SCL-Punkten sowie den Bereich Anhang mit 4 SCL-Punkten. Die in NoSpamProxy verwendeten „Realtime-Blocklisten“ hatten in unserem Beispiel noch nicht angeschlagen, allerdings wurde die IP-Adresse des einliefernden E-Mail-Servers zu diesem Zeitpunkt bereits von 32Guards als verdächtig bewertet. Ausschlaggebend war aber die heuristische Bewertung von 32Guards des HTML-Anhangs in dieser E-Mail. Mit 6 SCL-Punkten also genug, um diese Phishing-E-Mail erfolgreich abzuwehren.

Weitere Informationen

32Guards Sandbox noch nicht im Einsatz?

Mit NoSpamProxy und der 32Guards Sandbox schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!