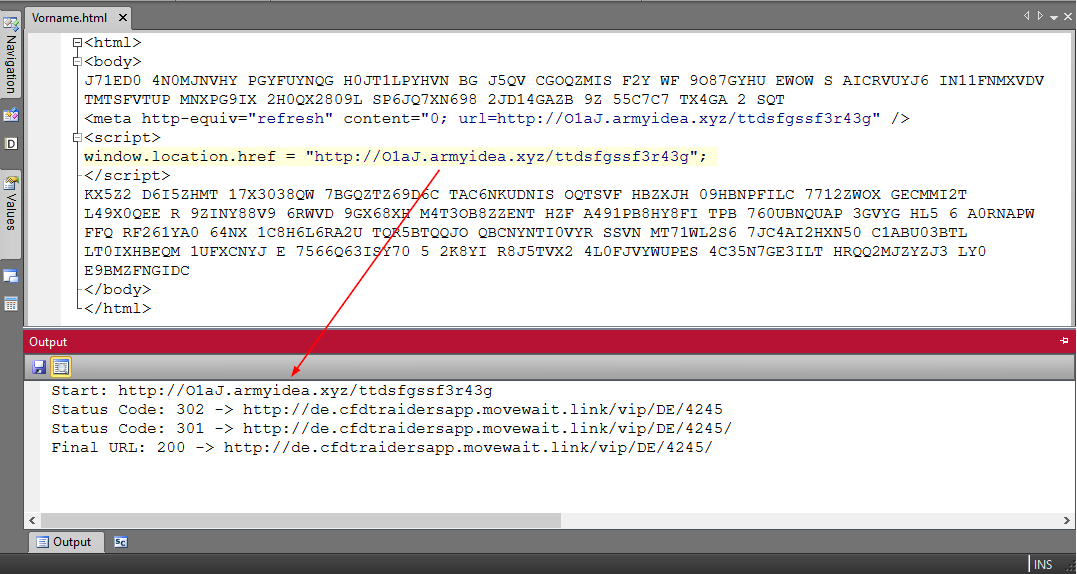

Aktueller HTML-Anhang aus einer Spam-E-Mail, welcher das eigentliche Ziel der URL zusätzlich durch HTTP-Umleitungen verschleiert. Diese HTML Attachment Spams werden in der Regel von bekannten Freemailer-Diensten wie Hotmail, GMAIL oder Outlook.com verschickt.

Vergleicht man solche HTML-Anhänge mit Office-Dokumenten mit Makro-Funktionalität, so stellt man fest, dass Microsoft hier in den letzten Jahren deutlich stärkere Schutzmechanismen aufgebaut hat. Nutzer:innen müssen erst entsprechende Hinweise bestätigen, bevor das Makro überhaupt ausgeführt wird. Wahlweise können die Ausführung von Makros im Unternehmen per Gruppenrichtlinie deaktiviert und Ausnahmen definiert werden.

Anfang Februar 2022 hat Microsoft darüber hinaus angekündigt, bald noch strikter mit solchen Office-Dokumenten zu verfahren. So sollen zukünftig standardmäßig die Ausführung von Office-Dokumenten mit Makro-Funktionalität verhindert und die Nutzer:innen nicht mehr durch Social-Engineering-Tricks dazu verleitet werden, die entsprechenden Dialoge zu bestätigen.

Dazu will Microsoft auf das NTFS-Feature „Mark of the Web“ (kurz MOTW) setzen. Dieses Feature erlaubt es dem Unternehmen nachzuvollziehen, welche Dokumente aus dem Internet stammen. Ist das Makro außerdem nicht signiert, wird diesem für Spammer beliebten Einfallstor der Garaus gemacht. Bei HTML-Dokumenten, welche nach einem Doppelklick im Browser gerendert werden, gibt es kaum vergleichbare Schutzmechanismen.

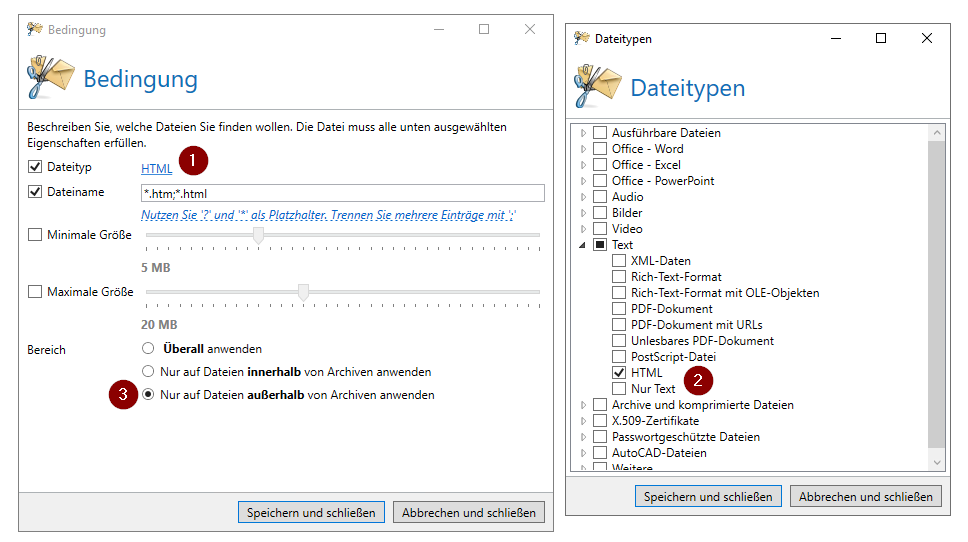

Inhaltsfilter zur Behandlung von direkten HTML-Anhängen

Mit dem Inhaltsfilter in NoSpamProxy kann man HTML-Anhänge den eigenen Wünschen entsprechend filtern.

Den Dateityp HTML findet man in der Kategorie Text. Zum gezielten Filtern von direkten E-Mail-Anhängen sollte die Bedingung nur außerhalb von Archiven angewendet werden. Zusätzlich kann der Dateiname auf das Muster „*.htm;*.html“ eingeschränkt werden.

Solche direkten HTML-Anhänge können dann in das NoSpamProxy Web Portal verschoben oder von der E-Mail entfernt werden. Alternativ kann auch die gesamte E-Mail abgewiesen werden. Dies steuert man, indem man dem neuen Inhaltsfiltereintrag eine entsprechende Aktion zuweist. Durch das Level-of-Trust-System kann man dies auch nur auf E-Mails aus nicht vertrauenswürdiger Kommunikation beschränken und HTML-Anhänge von Partnern mit einem entsprechenden Trust-Bonus von der Filterung ausschließen.

Falls noch mehr Granularität gewünscht ist, kann auch unter „Partner“ ein Eintrag für „outlook.com“ und andere Freemailer-Dienste erstellt werden, und nur diesen Domänen dann den verschärften Inhaltsfilter zuweisen.

Hinweis: Falls gleichzeitig auch auf der Unternehmensbenutzer-Seite ein eingehender Inhaltsfilter hinterlegt ist, verwendet NoSpamProxy immer den Filter mit den strengeren Einstellungen.

HTML-Anhänge sind auch im legitimen Kontext in Verwendung, beispielsweise bei der DATEV eG. Dies geschieht, wenn kein S/MIME-Zertifikat vorliegt. In diesem und vergleichbaren Fällen sollte man dem Partner einen festen Level-of-Trust-Bonus von 50 Punkten konfigurieren oder für den Dateinamen eine Ausnahme definieren.

Vor gefährlichen HTML-Anhängen schützen: Mit NoSpamProxy 14.0 und Cloud

In der NoSpamProxy Version 14.0, welche in der Cloud – sowohl im Shared Stack als auch im Private Stack – zum Einsatz kommt, sind Kunden gegen dieses Beispiel aus dem Screenshot oben bereits besser aufgestellt. Der „Spam URI Realtime Blocklist“-Filter in der 14.0 parst auch URLs aus textbasierten Anhängen wie HTML oder auch RTF, XML und anderen und gleicht auch diese mit NoSpamProxy Cloud sowie externen Services ab.

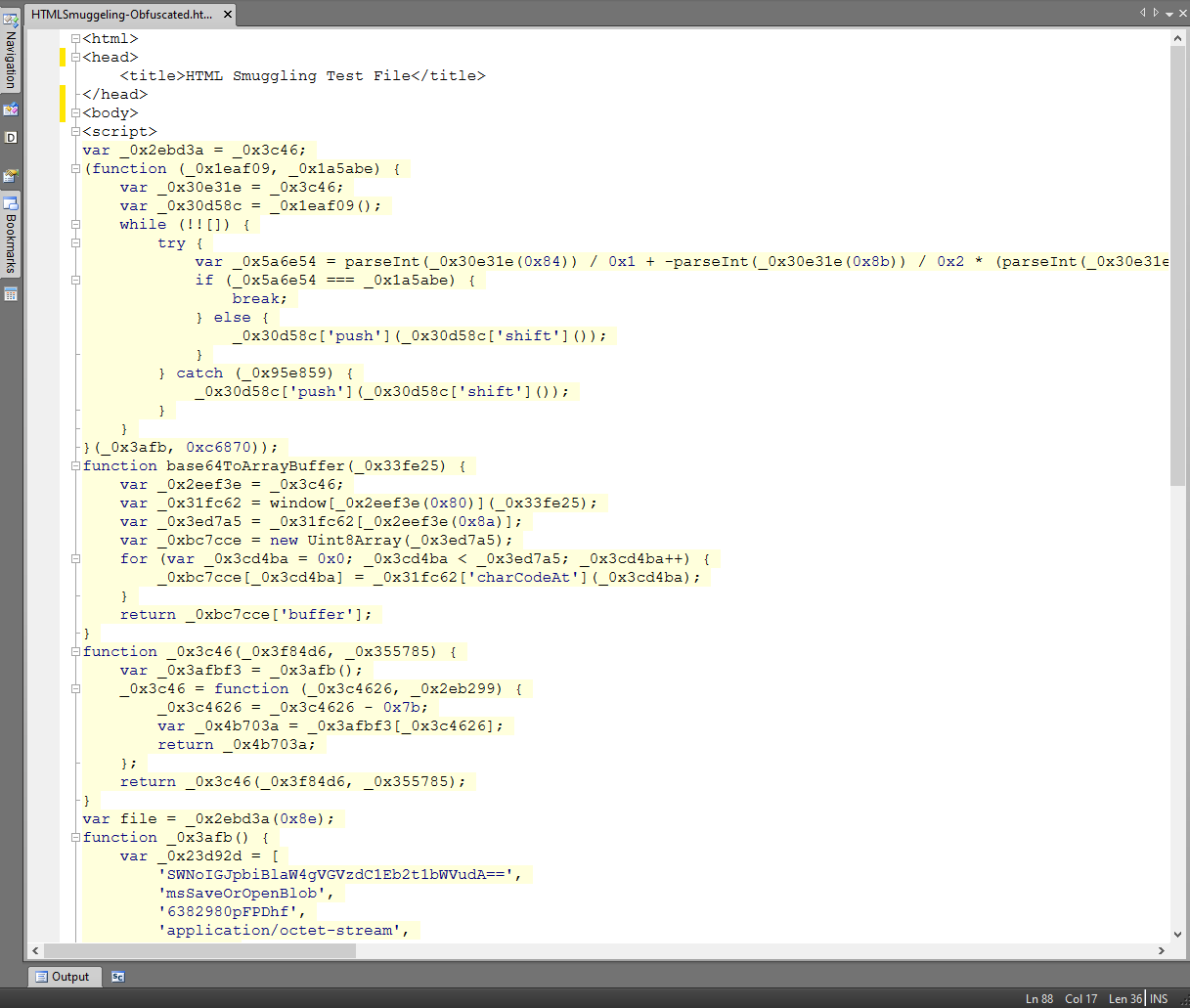

Was ist HTML Smuggling?

Eine besondere Bedrohung ergibt sich durch das sogenannte „HTML Smuggling“, um nur einen möglichen weiteren Angriffsvektor zu benennen, welcher sich im Zusammenspiel mit HTML-Anhängen ergeben könnte. Hierbei werden moderne Funktionalitäten wie JavaScript Blobs und/oder HTML 5.0 verwendet, um ganze Dateien in einem HTML-Dokument zu verstecken.

HTML Smuggling Test-Datei mit einem zusätzlichem JavaScript Obfuscation Layer versehen.

Solche Angriffsmethoden sind bisher eher bei sehr gezielten Angriffen auf sehr exponierte Ziele zu beobachten.

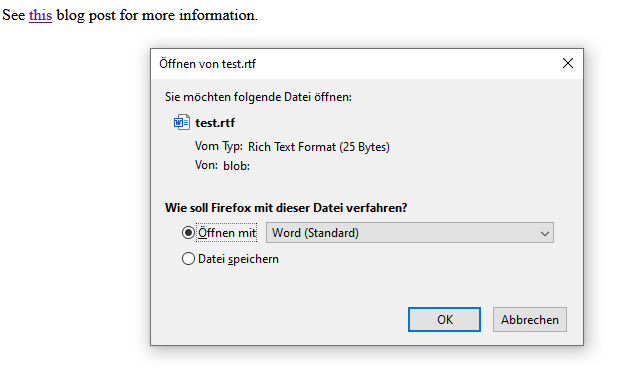

Eine harmlose HTML-Datei – oder?

Man kann davon ausgehen, dass Angriffe über HTML-Anhänge zukünftig stärkere Verbreitung finden werden, da die Verteilung von Malware über Office-Dokumente mit Makro-Funktionalität durch Microsoft zunehmend erschwert wird.

Ein Doppelklick und der HTML-Anhang wird im Browser geöffnet, der JavaScript Code ohne weitere Nachfrage ausgeführt und eine harmlose Test-Datei, welche sich im JavaScript Code befunden hat, geladen. Dies hätte auch ein Passwort-geschütztes Archiv mit Malware sein können und das entsprechende Passwort dazu befindet sich getrennt im Text der E-Mail.

Grundsätzlich propagieren wir seit Ende 2018 die sogenannte „Email Firewall“ und empfehlen, alle Dateien erstmal zu verbieten und nur selektiv – wie bei einer Firewall – einzelne benötigte Formate zu erlauben. Man sollte sich jetzt also am besten bereits mit der potenziellen Bedrohung von HTML-Anhängen in E-Mails beschäftigen und nicht länger warten.

Noch kein NoSpamProxy im Einsatz?

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!