Emotet ist Geschichte – die Angriffsmechanismen bleiben

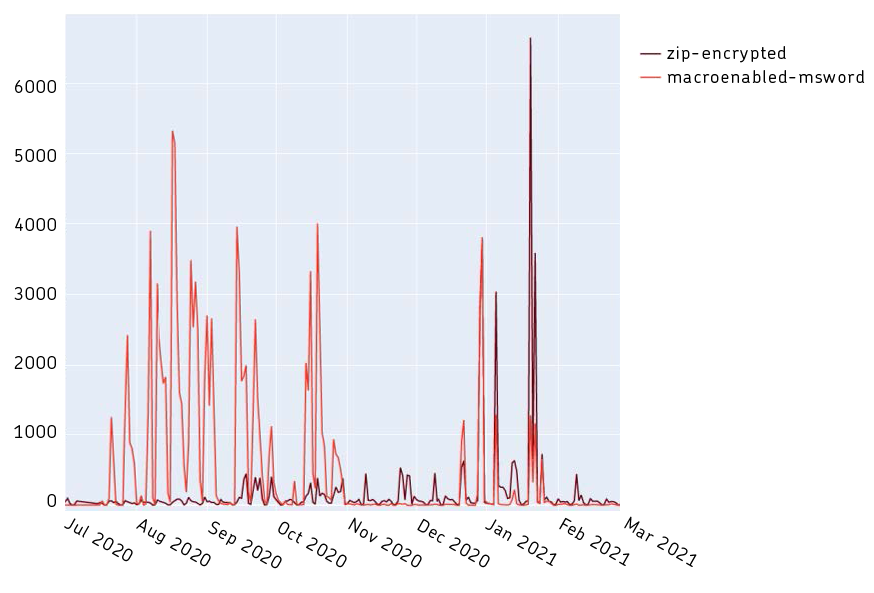

Sachverhalt und Einschätzung: Nachdem es durch eine internationale Kooperation unter den Sicherheitsbehörden im Januar zu einem Takedown des Emotet-Botnets kam, hat sich die Bedrohungslage drastisch geändert. Eine der größten Quellen von Schadsoftware ist versiegt. Bislang hat sich kein vergleichbarer Nachfolger herausgebildet und die Lage ist somit deutlich diffuser. Interessant war aus unserer Sicht, wie flexibel Emotet seine Strategie in den letzten Wochen vor der Abschaltung angepasst hatte: Von Word-Dateien mit schadhaften Makros wechselte Emotet hin zu verschlüsselten Archivanhängen.

Die Abbildung zeigt die Anzahl der beobachteten Anhänge eingehender E-Mails des jeweiligen Typs. Im Sommer dominierte noch die klassische Emotet-Strategie (helle Linie), die auf Word-Dateien mit Makros setzte. Die deutlichen Peaks zeigen die verschiedenen Angriffswellen. Außerhalb der Angriffswellen sind die Sichtungen dieser Dateiformate sehr gering. Gegen Ende 2020 ist dann ganz klar der Strategiewechsel hin zu verschlüsselten Archiven zu sehen (dunkle Linie). Nach dem Takedown im Januar sind die Sichtungen fast vollständig zurückgegangen.

Empfehlung: Leider ist davon auszugehen, dass die von Emotet verwendeten Strategien weiterleben werden. Dazu werden sicher die Verwendung von verschlüsselten ZIP-Formaten und die Nutzung von URL-Shortenern gehören. Für beide Angriffsvektoren bieten wir auf unserer Website Hintergrundinformationen und Tipps.

Mit 32Guards können wir das Geschehen gut beobachten und werden frühzeitig auf etwaige Entwicklungen hinweisen. Im Moment scheint es keine großflächige Anwendung durch Angreifer zu geben, aber gerade die verschlüsselten Archivformate haben offenbar großes Schadpotential. Hier ist weiterhin Vorsicht geboten, und wir empfehlen, diese in legitimer E-Mail-Kommunikation zu vermeiden.

Als zweite lesson learned bleibt festzuhalten, wie flexibel selbst eine großangelegte Schadinfrastruktur wie Emotet seine Angriffsmuster ändern und damit auf Abwehrmechanismen reagieren kann. Zur Abwehr bleibt nur, schnell und flexibel auf neue Angriffsmuster zu reagieren. Hersteller und Kunden von E-Mail-Security-Lösungen müssen verstärkt zusammenarbeiten, um Angriffswellen frühzeitig mittels datengetriebener Analyseansätze zu erkennen und im Verbund Gegenmaßnahmen einzuleiten.

„Pillen-Spam“ – ein alter Bekannter mit verbessertem Ansatz

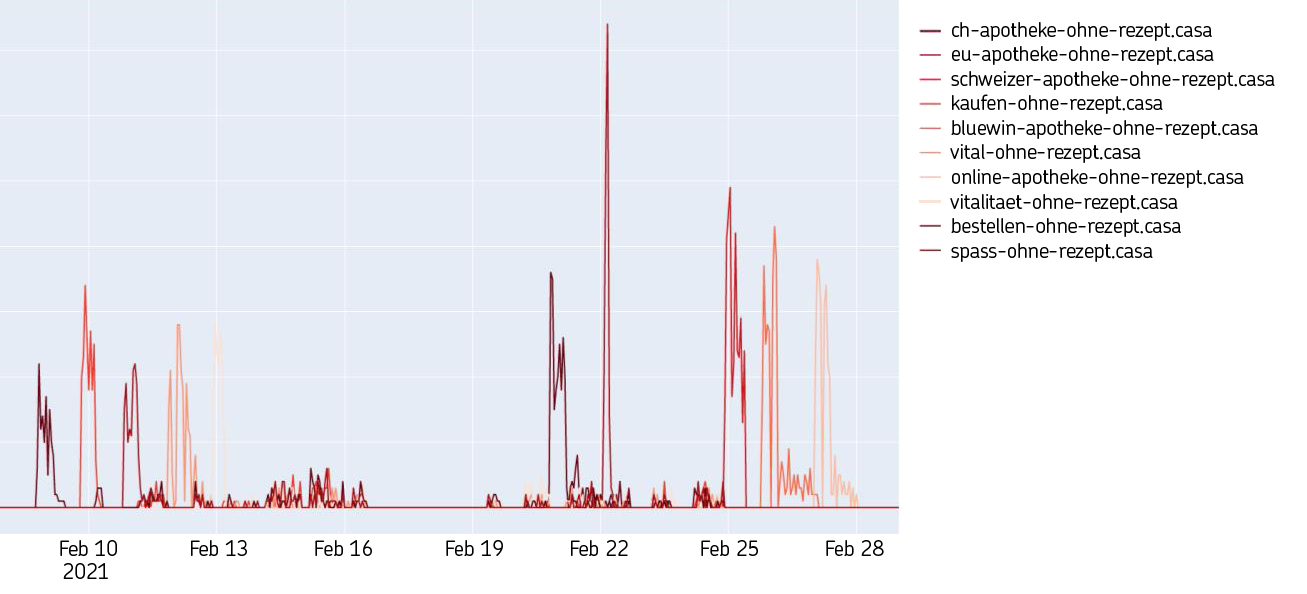

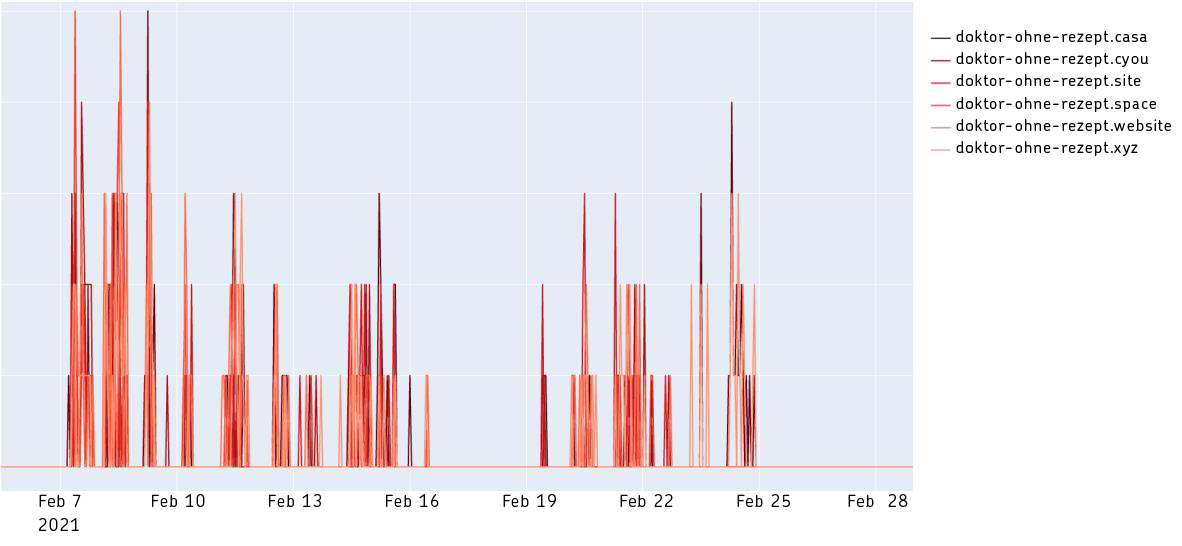

Sachverhalt und Einschätzung: Im ersten Quartal 2021 haben wir eine deutliche Zunahme an Spam-Aktivität beobachten können. Thematisch waren die Kampagnen mit der Werbung für einschlägige Medikamente ein alter Bekannter und auch technisch waren die E-Mails eher simpel – um nicht zu sagen schlecht – gemacht. Allerdings war der Aufbau der Attacken hinter der Spam-E-Mail beachtenswert: Für den Fake-Online-Shop hinter der Kampagne wurde eine hohe Zahl von Domänen registriert. Im Verlauf der Attacken wurden diese innerhalb eines oder weniger Tage schnell durchgewechselt. In den folgenden Grafiken werden zwei Auszüge dieser URLs gezeigt. Die einzelnen Spam-Wellen und dabei zügig durchgewechselten Domänen sind gut zu erkennen.

Das Ganze beschränkt sich nicht nur auf die Top-Level-Domäne „.casa“, wie die zweite Grafik zeigt.

Empfehlung: Wir beobachten immer wieder Spam- und Malware-Attacken, die mit sehr kurzen Lebenszyklen für Domains und Links arbeiten. Diese Methode macht es klassischen Mechanismen schwer, diese Wellen sicher zu erkennen. Um auf solche Attacken reagieren zu können, muss die Mail-Security-Komponente innerhalb kürzester Zeit aktualisiert werden. Im Idealfall ist eine solche Komponente an einen entsprechenden Dienst angebunden, der mit entsprechenden Metriken in ad-hoc Data Analytics solche Attacken bereits zu Beginn erkennt und alle angeschlossenen Instanzen automatisiert warnt.

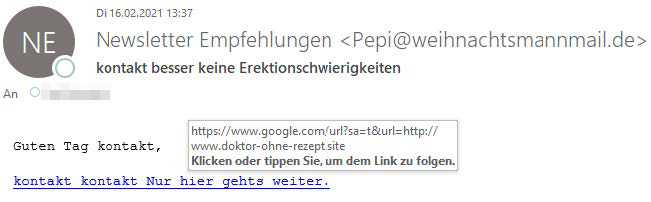

Google-Links nutzen, um die eigene URL zu verschleiern

Sachverhalt und Einschätzung: Im ersten Quartal haben wir festgestellt, dass Spammer sich verstärkt um die Verschleierung der eigenen URL bemühen. Ein häufig genutzter Weg ist die Einbettung des eigentlichen Links in einen Google-Link (siehe Beispiel). Mit diesem recht simplen Trick können viele herkömmliche URL-Reputationsfilter umgangen werden, da diese die Domain google.com oft grundsätzlich auf ihrer Whitelist haben.

Empfehlung: Administratoren sollten zum einen die von ihnen eingesetzte E-Mail-Sicherheitslösung auf diesen Aspekt prüfen, aber auch die Sicherheitsinfrastruktur zum Schutz des eigentlichen Webtraffics. Grundsätzlich gilt, dass mittlerweile deutlich feingliedrigere Mechanismen zur Reputationsprüfung bereitstehen, die auch mit mehrstufigen Ansätzen erheblich bessere Ergebnisse liefern.

Neu im Geschäft: .cam-Domains für Spam-URLs

Sachverhalt und Einschätzung: Zum Ende des ersten Quartals wurde mit der Domain .cam eine neue Domain-Endung unter Spammern beliebt. Die Domain – ursprünglich für das Thema Photographie und Film gedacht – ist vom Nutzer leicht mit der weitverbreiteten Domain .com zu verwechseln und vermutlich deshalb neuerdings beliebt bei Spammern. In unserem Monitoring offenbarte sich E-Mail-Verkehr, der von dieser Domain kommt, fast ausschließlich als Spam. Die Grafik zeigt den deutlichen Anstieg von täglichen Sichtungen im laufenden Wochenmittel.

Empfehlung: Für die Bewertung eingehender E-Mails kann die Domain-Endung .cam als gutes Indiz für Spam gewertet werden und sollte in der Abwägung entsprechend hoch gewichtet werden. Mit modernen, selbstlernenden Whitelisting-Verfahren wie beispielsweise dem Level of Trust von NoSpamProxy können etwaige false positives vermieden werden.