Mit der Veröffentlichung der NoSpamProxy Server Version 14.1 im August 2023 sowie des Updates November 2023 von NoSpamProxy Cloud steht die 32Guards Sandbox als kostenpflichtige Dienstleistung allen Kunden zur Verfügung. Zeit also, die 32Guards Sandbox einmal an Hand eines Beispiels genauer vorzustellen.

Was ist eine Sandbox?

Eine Sandbox ist ein komplexes System, an das Dateien zur Überprüfung übergeben werden. Anders als bei einem gewöhnlichen Virenscanner wird nicht nur geprüft, ob die Datei bereits als Virus bekannt ist oder nicht. Eine Sandbox führt die Datei aus und beobachtet diese. Man spricht hier von „detonieren“.

Zu diesem Zweck wird ein virtueller Computer installiert und hochgefahren. Anschließend wird die zu überprüfende Datei in diesen virtuellen Computer kopiert und detoniert. Nun beginnt die wichtigste Aufgabe der Sandbox: Sie muss beobachten, was in dem Computer passiert. Aus dem beobachteten Verhalten kann die Sandbox dann Rückschlüsse auf den Malware-Gehalt der Datei ziehen.

Wie funktioniert die 32Guards Sandbox?

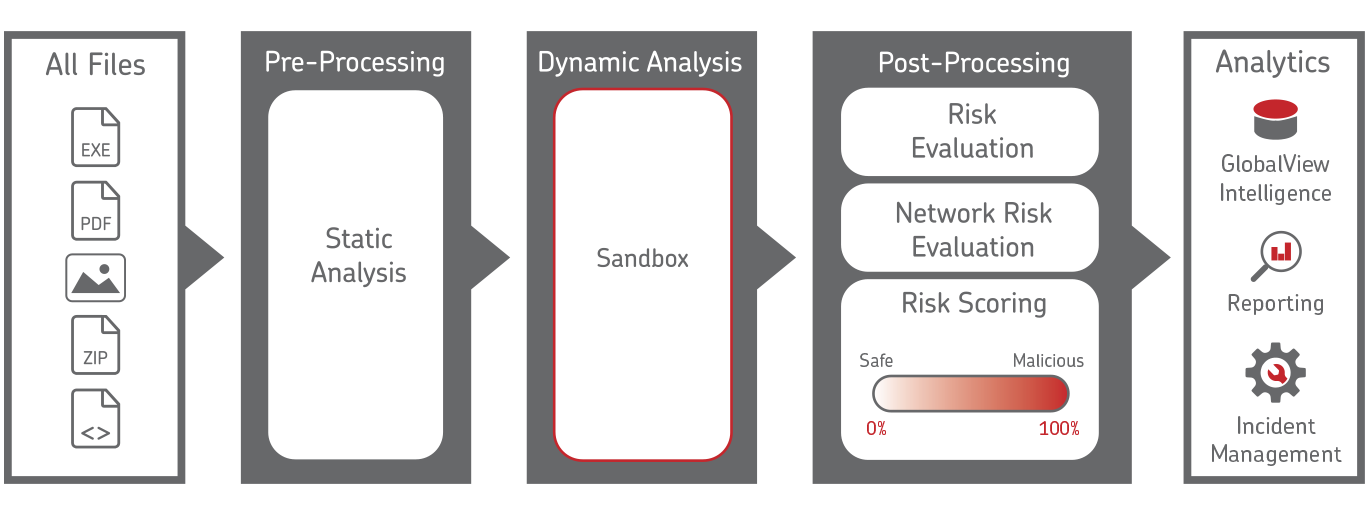

Die 32Guards Sandbox analysiert Dateien, URLs und den sogenannten Command & Control-Verkehr. Letzterer beschreibt den Datenaustausch zwischen einem infizierten Computer und seinem „Meister“ im Netz, von dem er neue Befehle bekommt.

Bevor eine Datei von in die Sandbox hochgeladen wird, erstellt einen Hashwert und fragt die Sandbox, ob sie den Hash bereits kennt. Ist der Hash bekannt, wird zudem abgefragt, ob der Hash gut oder böse ist. Man spricht hier von Level 1 (Hashabfrage) und Level 2 (File-Upload).

Die zu prüfenden Dateien werden verschlüsselt übertragen und geprüft. Um den Prüfprozess so effizient wie möglich zu gestalten, wird anhand des Dateityps ein erwartetes Verhalten vorhergesagt (static analysis) und eine auf diese Vorhersage optimierte Umgebung hochgefahren (dynamic analysis). Erst, wenn das erwartete Verhalten nicht eintritt, werden weitere virtuelle Computer provisioniert (post-processing).

Sobald eine Datei oder eine URL als schlecht erkannt wird, wird ein Fingerabdruck des jeweiligen Objekts erstellt.

Unerwünschte Archive bekommen Unterstützung

Das folgende Beispiel stammt aus dem Januar 2024. Es handelt sich dabei um eine E-Mail mit dem verdächtigen Anhang „Quotation40059.r00“, also ein RAR-Archiv. Die Dateiendung „.r00“ ist ein Relikt aus früheren Zeiten, in denen man „Sicherheitskopien“ auf mehrere Disketten mit einer maximalen Speicherkapazität von 1,44 MB aufteilen musste. So konnte man seinen Freunden dann später ein „dezentrales Backup“ in Form eines Diskettenstapels mitgeben. „.r00“ signalisierte den ersten Teil des Archivs.

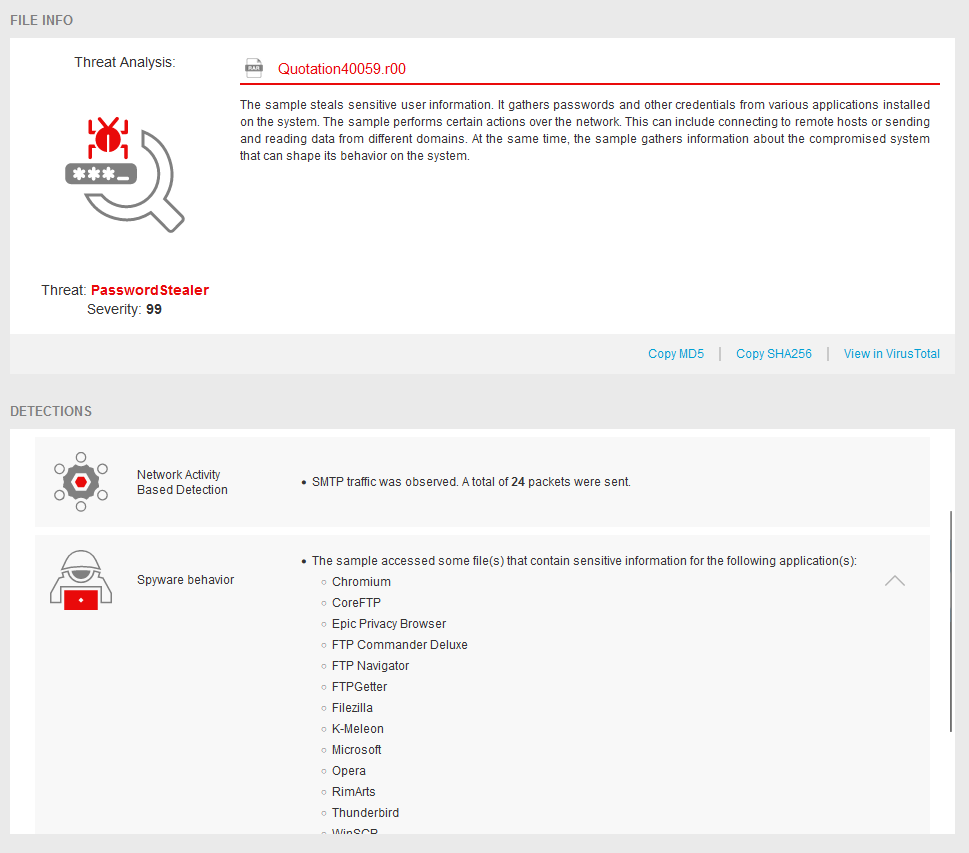

Ein 32Guards Sandbox Report mit einer Erkennung eines PasswordStealer | Quelle

Die in Windows eingebaute Unterstützung für Archive ist eher rudimentär und stößt auch bei gängigen ZIP-Archiven häufiger an ihre Grenzen. Sobald ein ZIP-Archiv mit Passwortschutz nicht mit dem schwachen Verfahren “ZipCrypto”, sondern mit einer AES-256-Verschlüsselung versehen ist, steht der Benutzer vor dem Problem, dass sich dieses Archiv nicht mit Windows-11-Bordmitteln entpacken lässt.

Das Ergebnis: Das Unternehmen rollt Tools wie „7-Zip“ oder „WinRAR“ aus, und im gleichen Zuge holt man sich so auch die Unterstützung für die ganzen alten Formate wie „.ace“, „.arj“ oder eben „.r00“, „.r01“, „.r02“ etc. ins Haus. Selbst, wenn man diese Dateiendungen gar nicht auf dem Schirm hat – die Spammer kennen sie alle und verwenden sie auch, da 7-Zip und andere Tools diese anstandslos öffnen können.

Archive rein, Passwörter raus

Im ersten Screenshot sieht man die Zusammenfassung des 32Guards Sandbox Reports für das RAR-Archiv. Die Analyse in der Sandbox hat einen „PasswortStealer“ entdeckt, da Passwörter der verschiedenen installierten Programme in der präparierten Umgebung der 32Guards Sandbox von der Malware abgefragt wurden.

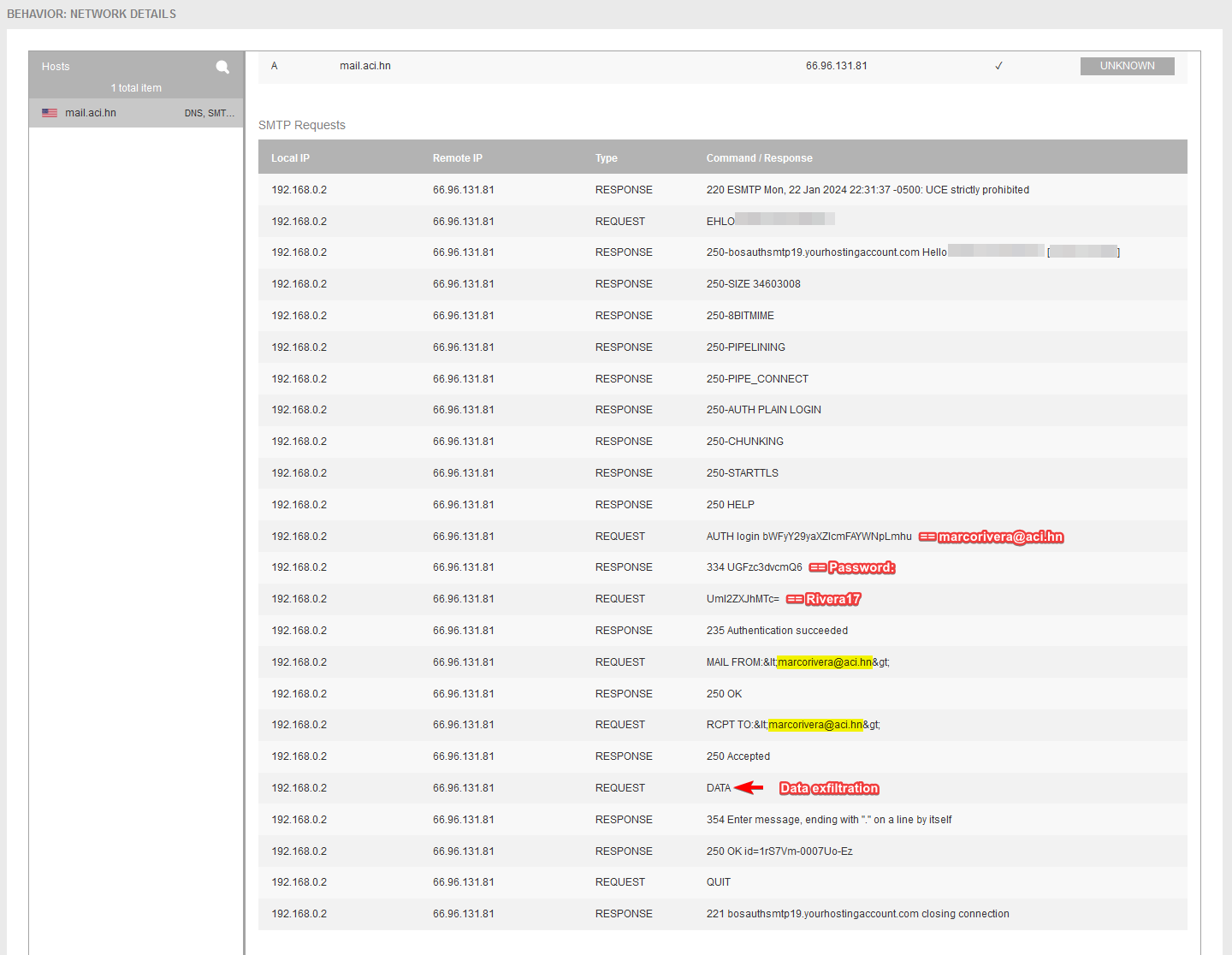

Hier sieht man die ausgehende SMTP-Kommunikation über Port 587 mit dem E-Mail-Server „mail.aci.hn“ und die „Data Exfiltration.

.r00 will nach Hause telefonieren

Die Malware „telefoniert auch nach Hause“, und die Kontaktaufnahme zum Command-and-Control-Server der Kriminellen findet dabei über eine ausgehende SMTP-Kommunikation via Port 587 statt. Leider findet man auch heute noch zahlreiche Unternehmen, die ausgehende SMTP-Verbindungen über Port 25 oder 587 abseits eines legitimen E-Mail Servers oder E-Mail-Server Clusters zulassen.

Wenn man als Unternehmen bereits komplett zu Microsoft 365 migriert ist, stellt sich die Frage, ob Clients im Netzwerk überhaupt ausgehend über Port 25 oder 587 kommunizieren müssen, oder ob man hier nicht restriktiver vorgehen sollte. Not so fun fact: Die Malware-Familie Agent Tesla kann neben dem klassischen Weg über HTTP(S) oder FTP die Daten sogar über einen Telegram-Channel ausleiten.

What happens in the sandbox stays in the sandbox

Im zweiten Screenshot kann man zudem erkennen, dass die Malware nach dem Aufbau der SMTP-Verbindung eine sogenannte SMTP-Auth-Authentifizierung mit der Methode „Login“ durchführt. Die E-Mail-Adresse für das Postfach und das Passwort werden dabei nur per BASE64 kodiert und übertragen.

Nach der Authentifizierung ist erkennbar, dass die Malware eine E-Mail an die zuvor authentifizierte E-Mail-Adresse sendet und sich dabei als Absender sowie als Empfänger einträgt. Falls in dem Postfach noch eine serverseitige Weiterleitung eingerichtet sein sollte, kann der Angreifer so bequem von einer anderen Stelle aus auf die abgegriffenen Passwörter zugreifen.

Man kann sich ausmalen, was passiert wäre, wenn dieses RAR-Archiv nicht in der kontrollierten Umgebung der 32Guards Sandbox, sondern im eigenen Unternehmen ausgeführt worden wäre: Mit dem Abfluss der Zugangsdaten wäre der Vollzugriff auf die entsprechenden Konten möglich gewesen. Dank der 32Guards Sandbox bleibt alles, wie es ist und wo es sein soll: im Sandkasten.

Drei Fragen für mehr Sicherheit

Sind RAR-Archive als Anhang in E-Mails erlaubt?

Werden ausgehende SMTP-Verbindungen vom Client in der Firewall geblockt?

Wurde für alle Benutzerkonten im Unternehmen die Multi-Faktor-Authentifizierung (MFA) vollständig ausgerollt?

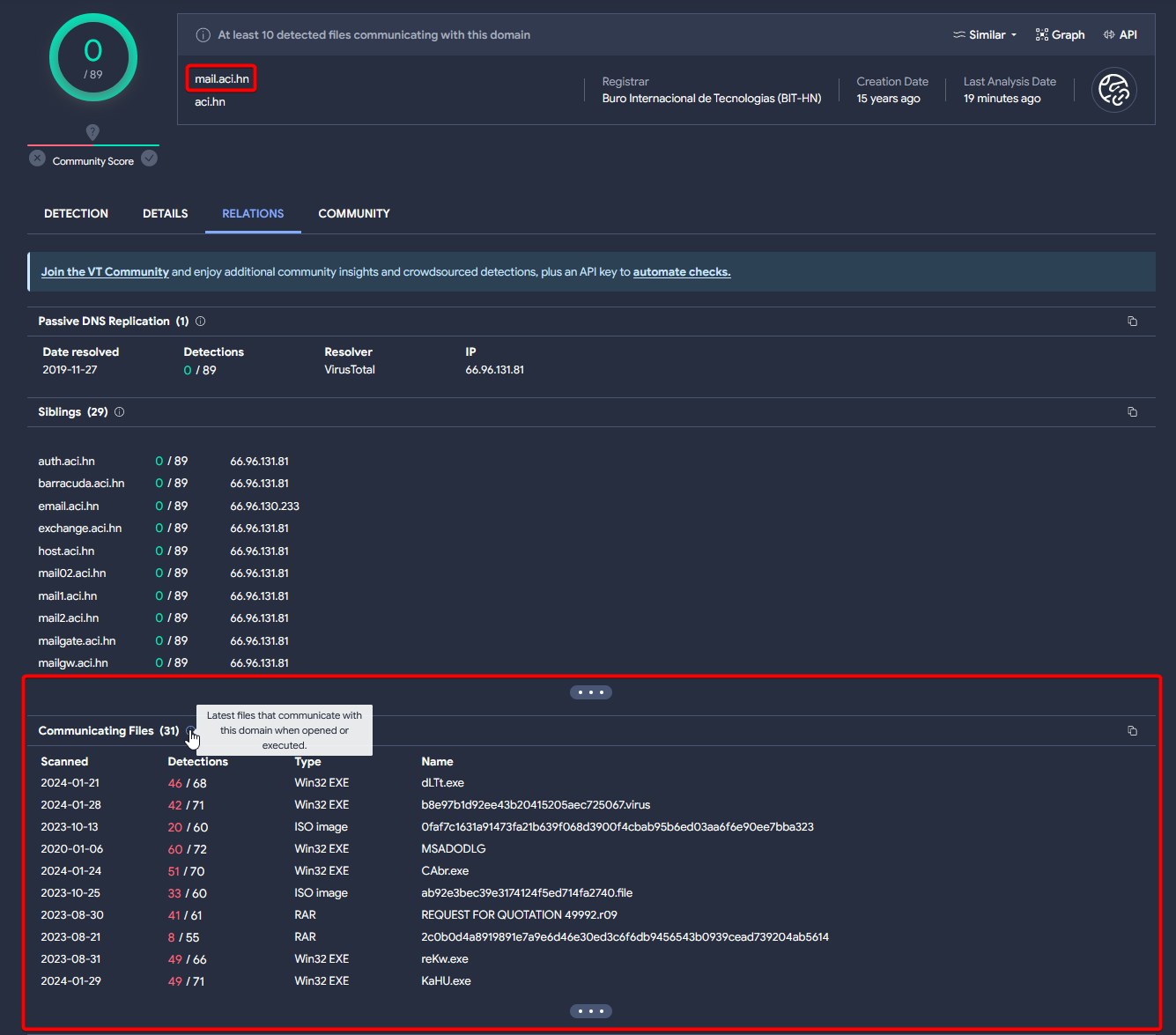

Eine Recherche bei VirusTotal | Quelle

Die 32Guards Sandbox konfigurieren

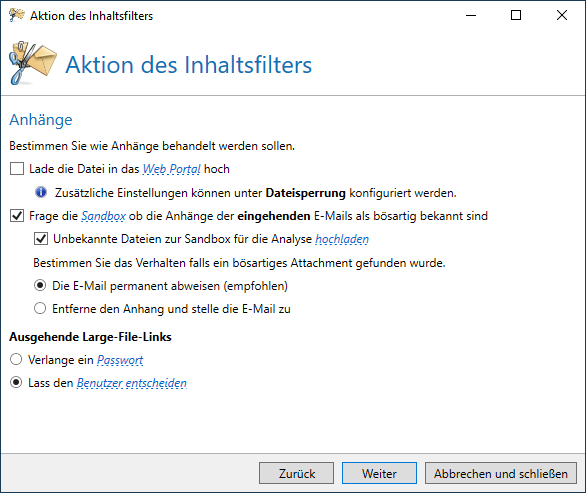

Die 32Guards Sandbox wird in NoSpamProxy als Teil der Inhaltsfilterung konfiguriert und kann den jeweiligen Bedürfnissen granular angepasst werden.

Wenn eine Datei zur Sandbox hochgeladen wird, wird die E-Mail im ersten Schritt nicht angenommen, sondern temporär abgewiesen, so dass der absendende E-Mail-Server diese noch einmal zustellt. Die temporäre Abweisung wird hier angewandt, da die Analyse eine gewisse Zeit in Anspruch nimmt, diese aber beim erneuten Zustellversuch nach etwa fünf Minuten in der Regel abgeschlossen sein sollte.

Falls diese Zustellverzögerung bei bestimmten Partnern unerwünscht ist, besteht im Inhaltsfilter die Möglichkeit, unterschiedliche Aktionen für „Vertrauenswürdige E-Mails“ und „Nicht vertrauenswürdige E-Mails“ zu konfigurieren.

Statt eines Sandbox-Uploads kann auch nur eine Sandbox-Hashabfrage durchgeführt werden. Hier wird die E-Mail nicht temporär abgewiesen, sondern nur der Hashwert des Anhangs gegen die 32Guards Sandbox abgeglichen. Falls der Hashwert der Datei unbekannt ist, wird die E-Mail zugestellt.

Konfigurieren der 32Guards Sandbox im Inhaltsfilter

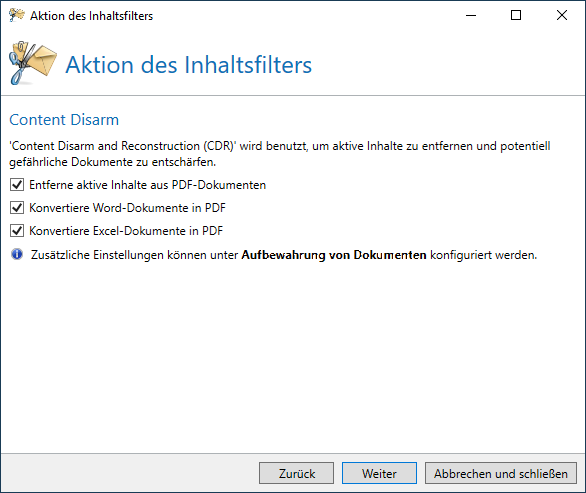

Hier gilt es also zwischen den Aktionen zu wählen oder auf andere Einstellungen im Inhaltsfilter wie beispielsweise „Content Disarm and Reconstruction“ (CDR) zurückzugreifen, welches Office-Dokumente in ein sicheres PDF-Dokument umwandelt.

Optionen für Content Disarm and Reconstruction konfigurieren

Weniger erlaubte Dateitypen, geringere Gefahr

Die von der 32Guards Sandbox unterstützten Dateitypen können der Dokumentation entnommen werden. Man sollte bei der Konfiguration aber beachten, dass, falls sich eine Datei der Analyse entziehen sollte, die E-Mail mit diesem Anhang am Ende – sofern die anderen Filter und Aktionen im NoSpamProxy nicht anschlagen – zugestellt wird.

Es stellt sich also die Frage, ob man potenziell gefährliche Dateitypen überhaupt für das eigene Unternehmen erlauben will, nur weil sie – wie die „Ausführbare Datei für Windows“ – von der 32Guards Sandbox unterstützt werden. In diesen Fällen ist es häufig sinnvoller, solche Dateitypen generell abzulehnen und sich so auch deren Upload zur 32Guards Sandbox zu sparen.

Dokumentation

Die E-Mail-Firewall ist und bleibt der beste Schutz

Grundsätzlich propagieren wir seit Ende 2018 die sogenannte „E-Mail Firewall“ und empfehlen, alle Dateitypen erstmal zu verbieten und nur selektiv – wie bei einer Firewall – einzelne benötigte Formate zu erlauben. Wenn man also für eine sichere ZIP-Verschlüsselung unternehmensweit 7-ZIP oder WinRAR eingeführt hat, sollte man sich mit den potenziellen Bedrohungen der in Windows neu unterstützten, aber alten Archiv-Formaten auseinandersetzen – und zwar zeitnah. Die Datenlage in 32Guards zeigt deutlich, dass RAR-Archive zwar seltener als ZIP-Archive als Anhänge in E-Mails auftreten, aber dafür eine sehr hohe Wahrscheinlichkeit besitzen, Malware zu enthalten. In einer strengen E-Mail Policy für das Unternehmen würde man also nur ZIP-Archive erlauben und den Rest abweisen.

32Guards Sandbox noch nicht im Einsatz?

Mit NoSpamProxy und der 32Guards Sandbox schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!

Hinweis: Die 32Guards Sandbox Reports, wie in diesem Blogartikel gezeigt, stehen NoSpamProxy Cloud und NoSpamProxy Server Kunden zu einem späteren Zeitpunkt zur Verfügung.