32Guards berichtet: Kurz-URLs im Heuhaufen

Kurz-URL-Dienste wie beispielsweise bit.ly werden von Kriminellen immer wieder eingesetzt, um Phishing-Links an E-Mail-Sicherheitslösungen vorbei auf die Rechner ihrer Opfer zu bringen. Wir zeigen Ihnen diesem Artikel, wie Kurz-URLs als Teil von Spam-Kampagnen eingesetzt werden und warum 32Guards und sein dedizierter Webcrawler einen idealen Schutz vor Angriffen bieten.

Wie bereits in vorangegangenen Artikeln beschrieben, sind Phishing-Attacken mit bit.ly-Links ein beliebter Angriffsvektor. Ganz generell sollte man jeglicher Art Kurz-URLs mit einer gewissen Grundskepsis begegnen. 32Guards bietet wirksamen Schutz vor gefährlichen Kurz-URLs – aber trifft dies auch bei immer schneller auftauchenden Kurz-URL-Diensten zu? Schauen wir uns die aktuelle Situation einmal an.

Mit 32Guards die Daten in den Griff bekommen

Einen Kurz-URL-Dienst zu betreiben ist technisch nicht besonders aufwändig. Neben bekannten Diensten wie „bit.ly“ oder auch „t.co“ entstehen deshalb laufend neue Webseiten, die die Erstellung von Kurz-URLs anbieten. Oft zählen Phishing-Angreifer zu den „early adopters“ dieser neuen Dienste.

Um einen optimalen Schutz zu bieten, sollten neue Kurz-URL-Dienste also schnell als solche erkannt werden, denn nur so können die generierten URLs mit der angemessenen Vorsicht behandelt werden. Die von 32Guards gesammelten Meta-Daten erlauben es zusammen mit dem eingesetzten Webcrawler, hinter die Kulissen der Kurz-URL-Dienste zu schauen und wertvolle Informationen zu sammeln.

32Guards sieht pro Woche 60 Millionen URLs. Über 1,5 Millionen dieser URLs gehören zu neuen Domänen, also Domänen, die zuvor noch nicht gesichtet worden sind. Aus dieser riesigen Menge die Kurz-URL-Dienste herauszufiltern, entspricht der sprichwörtlichen Suche nach der Nadel im Heuhaufen. Es gilt also, den großen Datensatz zunächst einzugrenzen.

Wie man Kurz-URLs herausfiltert

Zwei einfache Charakteristika dienen als Indiz für eine typische Kurz-URL:

Ein Beispiel, das in dieses Schema passt, ist der Dienst „flip.it“. Die zugehörigen URLs folgen einem einfachen Muster:

Hxxp://www.flip.it/SAYDaj

Hxxp://www.flip.it/bnwaNO

Hxxp://www.flip.it/dCnGP5

Wohin führen die Kurz-URLs?

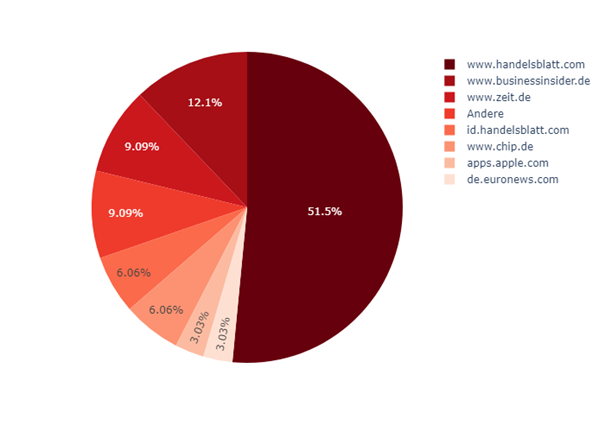

Genauere Informationen liefern hier die Daten des Crawlers. Die folgende Grafik zeigt, wohin die von “flip.it” erzeugten URLs auflösen:

Die Ergebnisse machen deutlich, dass der Dienst auf legitime (und bekannte) Domänen weiterleitet. Die Crawler-Daten erlauben eine sichere Bewertung.

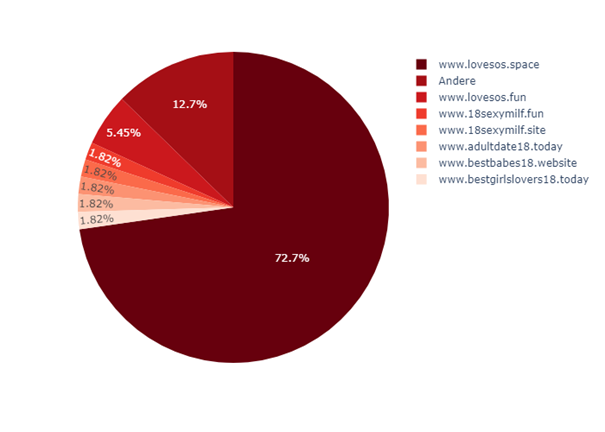

Ein anderes Bild bietet sich bei der Analyse des Dienstes „1i.fi“. Auch hier haben wir eine kurze Domäne, die immer in Kombination mit kurzen Pfaden auftritt. Ein Blick auf die Ziele der Weiterleitungen lässt kaum Fragen offen:

Auch hier kann 32Guards also schnell reagieren und die URL-Shortener-Domäne entsprechend bewerten.

Neue Dienste sind besonders beliebt bei Kriminellen

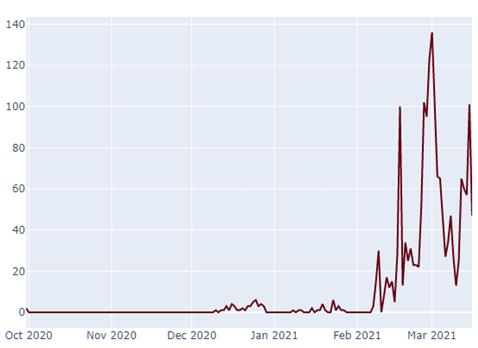

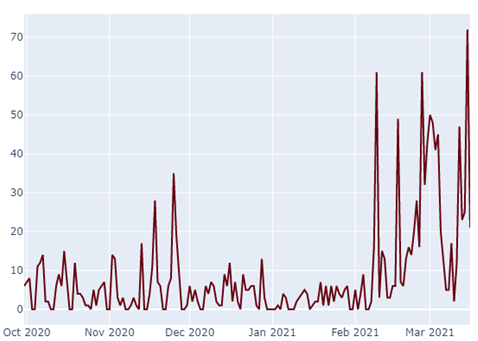

Auch der zeitliche Verlauf der „1i.fi“-Sichtungen erlaubt interessante Einblicke:

Es ist zu sehen, dass “1i.fi” erst seit Kurzem wirklich aktiv verwendet wird – und ein weiteres Indiz dafür, dass es sich um die Nutzung durch Kriminelle handelt. 32Guards erkennt hier eindeutig und frühzeitig die plötzliche, verstärkte Nutzung eines und kann den entsprechenden Dienst dann umso genauer im Blick behalten.

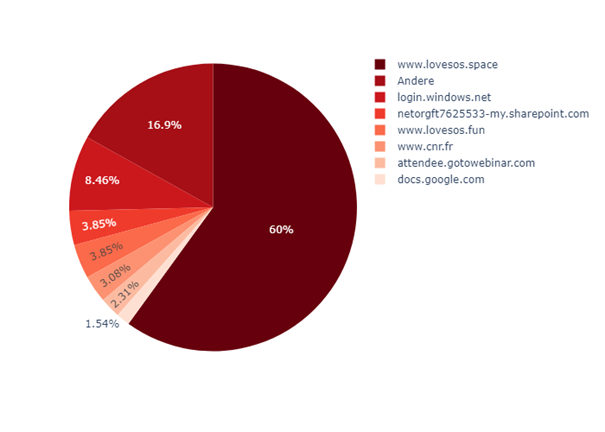

Bei den beiden bisher gezeigten Beispielen war es einfach, eine Bewertung vorzunehmen, denn die Ziele der Kurz-URLs waren leicht als unseriös zu erkennen. Anders sieht es bei Diensten wie „bit.ly“ aus, die sowohl für Spam-Attacken als auch für legitime Kommunikation verwendet werden. Der Dienst „urlz.fr“ ist ein weiteres Beispiel:

Auch dieser Dienst wurde in letzter Zeit für die Verbreitung von Links auf „lovesos.space“ verwendet. Allerdings befinden sich unter den anderen Links durchaus auch Dienste, die einen legitimen Gebrauch von „urlz.fr“ zumindest nahelegen.

Ein Blick auf die zeitliche Verteilung hilft weiter:

Es zeigt sich auch hier ein sprunghaft ansteigendes Aufkommen. Es ist stark anzunehmen, dass diese Spam-Kampagne mit der oben gezeigten Kampagne bei „1i.fi“ in Verbindung steht – mit dem Unterschied, dass URLs von „urlz.fr“ noch früher gesichtet wurden.

URL-Ketten sollen die Erkennung erschweren

Neben der herkömmlichen Verwendung der Kurz-URL-Dienste sind Verkettungen ein beliebtes Mittel, um die Auswertung von schädlichen Kurz-URLs zu erschweren. Hierbei verweisen die URLs auf einen weiteren Dienst, in einigen Fällen sogar auf mehrere hintereinander. Erst dann wird auf das eigentliche, bösartige Ziel verwiesen.

Hier ein Beispiel für eine solche Kette:

0i.is/153CAIXA –> rb.gy/l4012t –> 0i.is/103CAIXA –> rb.gy/qwkxdj –> 0i.is/cef0 –> gg.gg/ncii6 –>www.atendimentosaconline.com/

Hier wird zunächst zwischen den Kurz-URL-Diensten „0i.is“ und „rb.gy“ hin- und her geschaltet. Vor dem Ende der Kette wird sogar noch der Dienst „gg.gg“ hinzugefügt.

Solche Ketten sind eher die Ausnahme, trotzdem zeigt sich auch hier, welcher Aufwand in einigen Fällen betrieben wird, um Schadsoftware zu verteilen. 32Guards erkennt auch solche Ketten zuverlässig und bietet damit sicheren Schutz vor Schadcode, der über Kurz-URLs verbreitet werden soll.

Fazit

Der Artikel hat gezeigt, wie 32Guards auf Basis der gesammelten Meta-Daten neue Kurz-URL-Dienste erkennt und mit Hilfe des Webcrawling eine treffsichere Bewertung möglich ist. So kann 32Guards schnell neue Entwicklungen erkennen und sein Regelwerk entsprechend anpassen: Als verdächtig eingestufte Kurz-URL-Dienste können von 32Guards intensiver analysiert und bei eindeutiger Datenlage proaktiv und vollständig geblockt werden.

32Guards jetzt einsetzen

Die 32Guards-Aktion in NoSpamProxy sorgt dafür, dass Metadaten zu E-Mails und Anhängen gesammelt und analysiert werden. Das Ziel: der Aufbau einer noch leistungsfähigeren Anti-Malware-Intelligenz, die Angriffe durch Spam und Malware noch schneller und zielsicherer erkennen und abwehren kann. Sollten Sie Interesse daran haben, die Beta-Version von Projekt 32Guards zu nutzen, senden Sie eine E-Mail mit dem Betreff „32Guards-Freischaltung“ an den NoSpamProxy-Support und fügen Sie einen Screenshot Ihrer Lizenzdetails an.