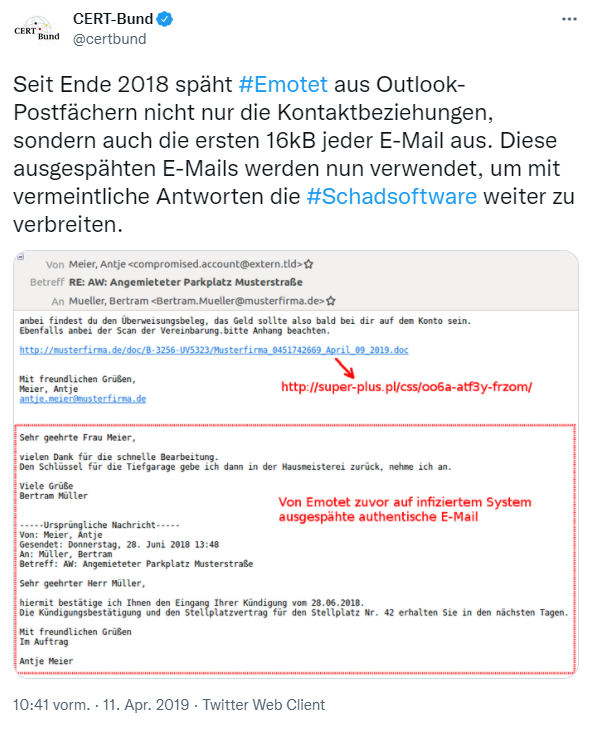

Das Computer Emergency Response Team der Bundesverwaltung (kurz CERT-Bund) hat im April 2019 vor dem neuen Angriffsvektor bei Emotet gewarnt.

Quelle: Twitter

Während man anfangs noch sagen konnte, dass bei einem der Kommunikationspartner eine Infektion vorgelegen haben und darüber die E-Mail abgeflossen sein musste, gilt dies heute nicht mehr zwingend. Im Jahr 2021 gab es mehrere Zero-Day-Sicherheitslücken für on-premises-gehostete Exchange-Server, worüber theoretisch die komplette E-Mail-Kommunikation abgeflossen sein konnte, wenn die Exchange-Server nicht oder nicht rechtzeitig gepatcht wurden.

Man sollte aber davon ausgehen, dass Email Reply Chain Attacks höchst effektiv in ihrer Social-Engineering-Wirkung sind, da die fingierte Antwort auf eine echte Kommunikation stattfindet und man den angeblichen Kommunikationspartner meist auch sehr gut kennt. Dass die fingierte E-Mail dann gar nicht vom Kommunikationspartner verschickt wurde, sondern von unbekannten E-Mail-Servern unter der Kontrolle der Spammer, ist in der Regel für den Laien gar nicht zu erkennen. Häufig können sich Laien auch gar nicht vorstellen, dass es überhaupt möglich sein kann, dass jemand anders außer der Kommunikationspartner in der Lage ist, auf den bisherigen E-Mail-Verlauf zuzugreifen.

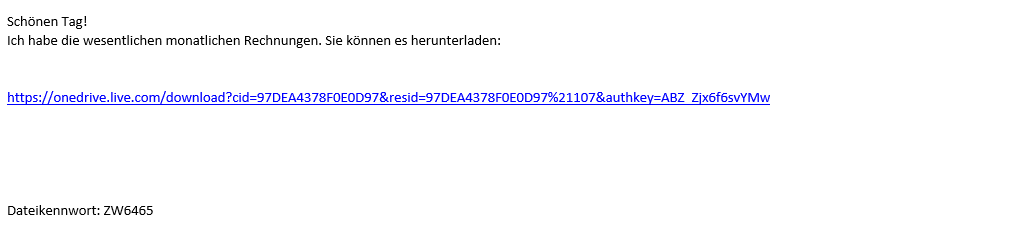

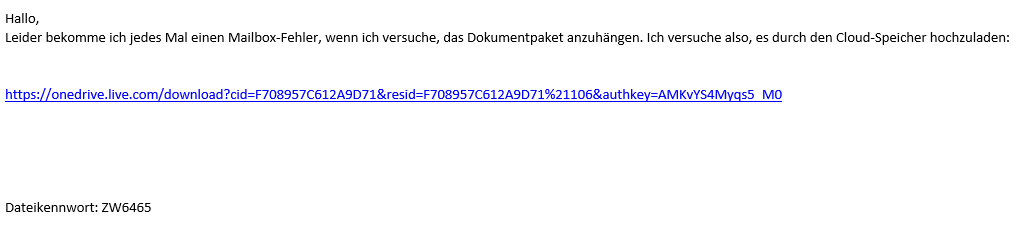

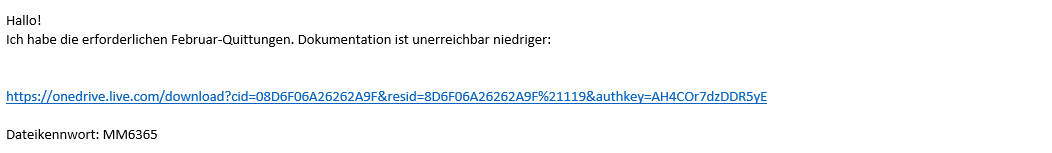

QakBot mit OneDrive Personal Links

Ein anderer beliebter Angriffsvektor ist die Verwendung legitimer Cloud-Dienste zur Verbreitung von Malware. Bei den aktuellen QakBot-Wellen wird zum einem auf die oben beschriebenen Email Reply Chain Attacks zurückgegriffen und zum anderen beinhaltet die fingierte Antwort einen Link zu Microsofts OneDrive Personal Cloud-Dienst, wie in den folgenden Beispielen exemplarisch aufgezeigt.

Fingierte Antworten von QakBot mit Links auf „OneDrive Personal“. Man beachte das „Dateikennwort“ am Ende.

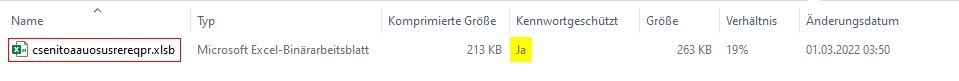

Hinter dem Link verbirgt sich ein Passwort-geschütztes Zip-Archiv.

Ein genauerer Blick enthüllt, dass sich im Zip-Archiv ein binäres Excel-Dokument mit Makrofunktionalität versteckt, das sich auf Grund des Passwortschutzes einem Malware-Scanner erfolgreich entzieht. Das nötige Passwort zum Entschlüsseln des Zip-Archivs steht am Ende der fingierten Antwort. Dies ist wahrscheinlich auch der Grund dafür, dass diese Links Tage nach der Spamwelle immer noch funktionieren und nicht seitens Microsofts gesperrt wurden.

OneDrive? OneDrive Business? OneDrive Personal!

Bezüglich der Link-Struktur von OneDrive-Links stellt man schnell fest, dass es einen deutlichen Unterschied zwischen „OneDrive Business“ sowie „OneDrive Personal“ gibt. Wenn ich einen Link zum Teilen erstelle, so fällt sofort auf, dass „OneDrive Business“ dem Muster „-my.sharepoint.com“ bzw. „.sharepoint.com“ folgt. Das kann man entsprechend sehr gut unterscheiden. Also teilen wir mal eine Datei über „OneDrive Personal“, um zu sehen, wie diese Links aussehen.

Eine über „OneDrive Personal“ geteilte Datei

Als erstes fällt auf, dass der Link – anders als bei den QakBot-Beispielen oben – gar nicht auf „onedrive.live.com“ sondern auf Microsofts URL Shortener „1drv.ms“ zeigt. Als nächstes schauen wir, wie der Link dahinter aussieht.

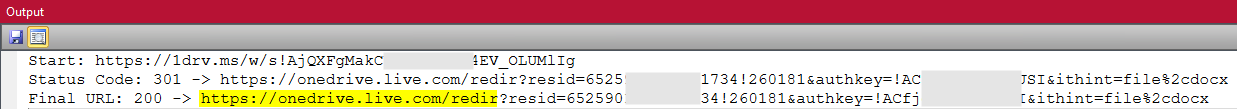

Microsofts URL Shortener „1drv.ms“

Sieht auf den ersten Blick also wie die QakBot-Links von oben aus, oder? Auf den zweiten Blick erkennt man, dass der Pfad nicht wie bei QakBot mit „onedrive.live.com/download“, sondern mit „onedrive.live.com/redir“ anfängt.

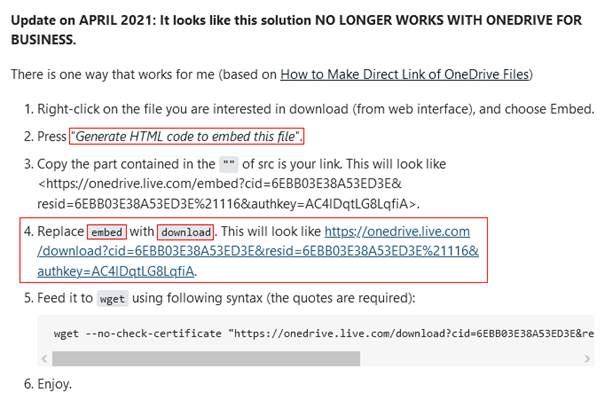

Ein „Rezept“ auf StackExchange enthüllt, wie man solche „onedrive.live.com/download“ Links erzeugt

Es scheint also, dass diese „OneDrive Personal“ Links so gar nicht per Default unterwegs sein sollten, sondern dass der Pfad „onedrive.live.com/embed“ erst zu „onedrive.live.com/download“ geändert werden muss.

Schutz vor E-Mail Reply Chain Attacks: Wortübereinstimmungsfilter zum Sperren von ungewollten Links

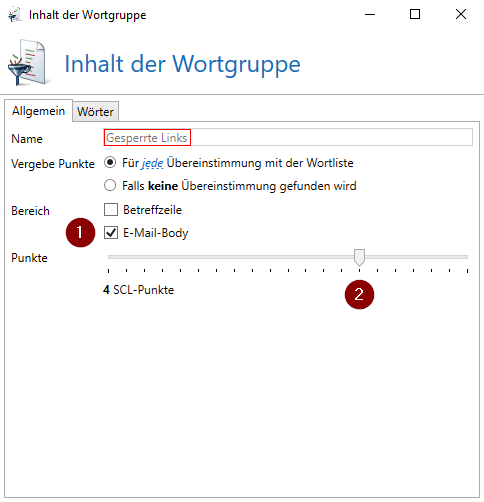

Mit dem Wortübereinstimmungsfilter kann man ungewollte Links im NoSpamProxy mit SCL-Punkten belegen.

Unter Konfiguration > Voreinstellungen fügt man eine neue Wortgruppe den Wortübereinstimmungen hinzu und schränkt den Bereich auf den „E-Mail-Body“ ein und vergibt 4 SCL oder höher.

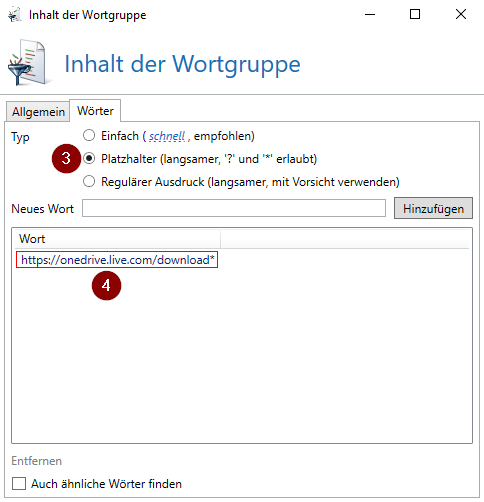

Als Typ verwendet man „Platzhalter“ und trägt „https://onedrive.live.com/download*“ (mit einem „*“ am Ende) ein.

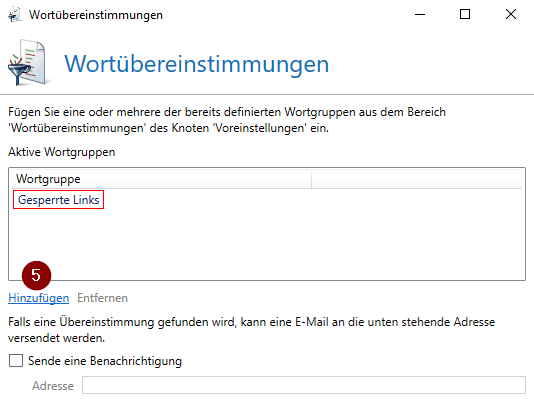

In allen eingehenden Regeln muss man – falls noch nicht vorhanden – den Filter „Wortübereinstimmungen“ aufnehmen und die neu erstellte Wortgruppe „Gesperrte Links“ hinzufügen.

Da „Wortübereinstimmungen“ ein Filter ist, kann man im Fall der Fälle – wenn solch ein Link bei einem bestimmten Partner doch in Verwendung sein sollte und nun eine Ausnahme definiert werden soll – sehr gut mit dem Level-of-Trust-System arbeiten, da eine vertrauenswürdige E-Mail entsprechend einen Filter überstimmen kann.

Mit diesem Wissen hat man also die Möglichkeit, solche Links zu „OneDrive Personal“ in NoSpamProxy strenger zu behandeln. Idealerweise hat man die Funktion „URL Safeguard“ mit der Option „URL Tracking“ bereits im Einsatz. Dann kann man bequem in der Nachrichtenverfolgung nach allen E-Mails mit der Domäne „onedrive.live.com“ filtern und darauf die Entscheidung für das Unternehmen treffen, ob man hier im Sinne der IT Security zukünftig strenger filtern möchte.

Sie möchten sich vor E-Mail Reply Chain Attacks schützen und haben noch kein NoSpamProxy im Einsatz?

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!