Kennen Sie noch Emotet?

Ja genau, die Gruppe von Schadprogrammen, die unter anderem im Jahr 2019 neben zahllosen Privatpersonen vor allem Unternehmen, Gesundheitseinrichtungen, Behörden und andere öffentliche Einrichtungen zum Opfer von Cyber-Angriffen machte: Das Berliner Kammergericht, die Verwaltung der Stadt Frankfurt am Main, die Universität Gießen, die Katholische Hochschule Freiburg oder das Klinikum Fürth denken heute noch voller Grauen an diese Angriffe und ihre katastrophalen Folgen zurück. Zwar wurde die Emotet-Infrastruktur Anfang 2020 durch eine internationale Aktion zerschlagen, doch kürzlich tauchte die „gefährlichste Schadsoftware der Welt“ wieder auf.

Alte Tricks, immer noch gefährlich

Was Emotet damals so erfolgreich gemacht hat, ist die Tatsache, dass Emotet über authentisch aussehende E-Mails verbreitet wurde, die oft an kurz zuvor versendete E-Mails anknüpften – so genannte “Email Reply Chain Attacks”. Absender der E-Mails waren in vielen Fällen auf den ersten Blick bekannte Kontakte, mit denen kürzlich eine Kommunikationsbeziehung bestand. Auch Empfänger, Anrede und Signatur wirkten authentisch.

Dies war möglich, weil Emotet Outlook-Adressbücher, MAPI-Schnittstellen und Active Directories von Kommunikationspartnern ausgewertet hatte und diese Informationen für Angriffe einsetzte. Nach der Infizierung eines Computers mit Emotet wurde dann stets weitere Schadsoftware nachgeladen, unter anderem der Banking-Trojaner Trickbot oder die Ransomware Ryuk.

Noch gefährlicher dank kompromittierter Exchange-Server

Die von den Kriminellen verfassten, vermeintlichen Antwort-E-Mails enthalten dann wiederum Links, über die die Schadsoftware auf den Rechnern der Opfer landet. Was diese neue Angriffswelle so gefährlich macht, ist die Tatsache, dass zum Versenden der gefälschten E-Mails die eigenen, legitimen E-Mail-Server der jeweiligen Kommunikationspartner missbraucht werden – in den vorliegenden Fällen Exchange-Server, die im Vorfeld infiziert worden sind und nun offensichtlich von den Kriminellen kontrolliert werden können. Auch IKEA ist gerade erst Opfer eines solchen Angriffs geworden.

Ein bunter Strauß an Schadsoftware

Was die verteilte Schadsoftware angeht, sind die Kriminellen breit aufgestellt: Neben Qakbot (auch unter den Namen Pinkslipbot oder QBot bekannt) finden sich unter den verteilten Schadsoftware-Varianten auch DanaBot und SquirrelWaffle. Ziel der Angriffe ist wie auch bei Emotet das Erpressen von Lösegeld für verschlüsselte Daten oder gesperrte Computer.

Mögliche Auswirkungen eines Angriffs

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt in ihrer offiziellen Sicherheitswarnung einen Überblick über die möglichen Auswirkungen eines solchen Angriffs:

Zu ergänzen ist die Tatsache, dass ein Datenabfluss nicht erst nach der Installation von Schadsoftware erfolgen muss: Da die Kommunikation ja bereits mitgelesen wurde, besteht die Möglichkeit, dass schon die in den ausgetauschten E-Mails enthaltenen Informationen abgeflossen sind.

Warum sind diese Angriffe so gefährlich?

Eine wirkungsvolle Möglichkeit, gefälschte Absenderdomänen und -adressen zu erkennen und solche und andere Angriffe zu verhindern, sind die Verfahren zur Überprüfung der Absenderreputation. Diese sind einfach umsetzbar und ermöglichen es, IT-Infrastrukturen abzusichern – normalerweise: Weil die legitimen, aber kompromittierten Exchange-Servern der Kommunikationspartner stammen, fallen die Überprüfungen von SPF, DKIM, DMARC und DANE trotz bösartiger E-Mail-Inhalte positiv aus.

Auch Bewertungsmechanismen wie Level of Trust können in einigen Fällen nicht ihre ganze Schutzwirkung entfalten, denn die Bewertung des Vertrauens wird ebenfalls durch die Herkunft der gefährlichen E-Mails untergraben. Dies kann auch dann der Fall sein, wenn Analysetools von Drittherstellern die jeweiligen E-Mails als Gefahr erkannt haben.

Wie NoSpamProxy Sie schützen kann

Wie immer, wenn es um den Schutz vor Cyberangriffen geht, müssen die potenziell betroffenen Systeme gepatcht werden. Allerdings kann trotz Einspielung der aktuellen Patches noch Gefahr bestehen, falls das System bereits vor dem Einspielen kompromittiert wurde. Das BSI empfiehlt bei einem Verdacht auf eine Kompromittierung, den Server neu aufzusetzen.

Auch NoSpamProxy kann durch Anpassen der Konfiguration einen wirksamen Schutz vor den Angriffen bieten. Im Folgenden drei Tipps, durch die Sie die Sicherheit Ihrer Organisation deutlich verbessern können:

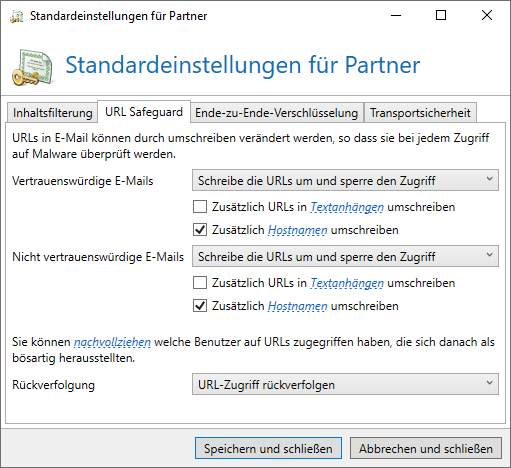

Anpassen des URL Safeguard

Die in den E-Mails enthaltenen schädlichen Links enthalten häufig keine Angabe zum Netzwerkprotokoll – ihnen fehlt also das HTTPS:// am Anfang der URL. Stattdessen lassen sich viele Links finden, die wie nummerierte Aufzählungen aussehen:

1) mail.example.com/schaedlicherlink/nichtklicken-28604

**) mail.example.com/schaedlicherlink/nichtklicken-286042

Diese URLs werden standardmäßig nicht vom URL Safeguard umgeschrieben. Ebenso findet keine Nachverfolgung statt.

Um dies zu ermöglichen, müssen Sie in den Standardeinstellungen für Partner das Umschreiben von Hostnamen für vertrauenswürdige und nicht vertrauenswürdige E-Mails aktivieren. Ist dies geschehen, werden solche gefährlichen Links auf das Web Portal umgeleitet. Gleichzeitig wird überprüft, ob die URL als bösartig bekannt ist.

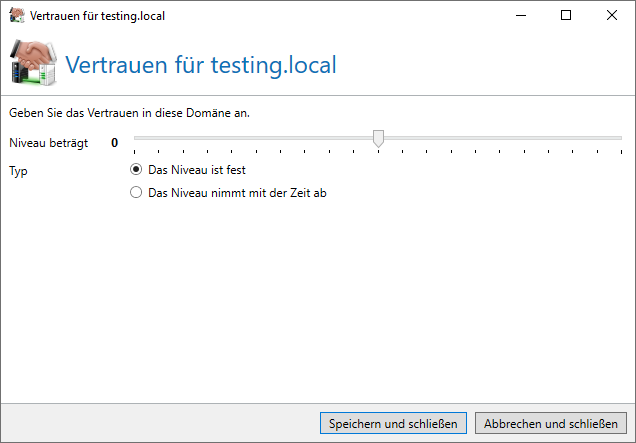

Setzen von entsprechenden Trust-Werten für Partner

Wenn Sie bemerken, dass einer Ihrer Kommunikationspartner über seine Infrastruktur verseuchte E-Mails versendet, setzen Sie das Domänenvertrauen für Level of Trust fest auf 0. Lassen Sie diese Einstellung so lange bestehen, bis der Partner die Probleme behoben hat.

Wenn Sie auf Nummer sicher gehen wollen, haben Sie zudem die Möglichkeit, eine Regel zu erstellen, die E-Mails von diesem Partner generell ablehnt.

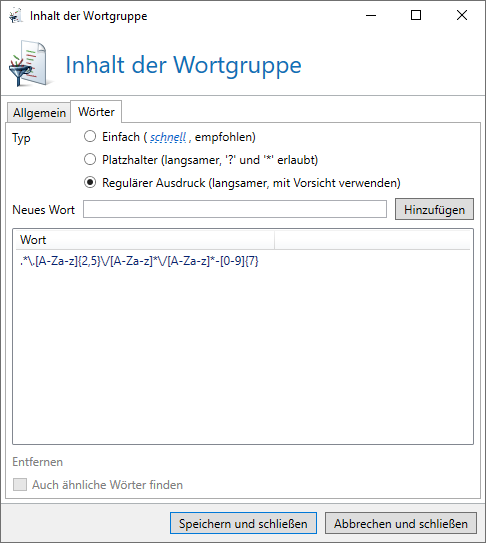

Definieren eines regulären Ausdrucks per Wortübereinstimmungsfilter

Der dargestellte Filter deckt über den regulären Ausdruck .*\.[A-Za-z]{2,5}\/[A-Za-z]*\/[A-Za-z]*-[0-9]{7} die aktuellen Angriffsmuster ab. Natürlich gilt dies nur so lange, bis die Angreifer die Muster verändern.

Noch kein NoSpamProxy im Einsatz?

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!