In den vorangegangenen Artikeln dieser Serie haben wir unterschiedliche Technologien beleuchtet, mit denen Sie sich und Ihr Unternehmen vor Angriffen aus dem Internet schützen können:

Mit SPF und DKIM können Sie also die Authentizität und Integrität von E-Mails sicherstellen. Allerdings geben weder SPF noch DKIM dem empfangenden Server klare Anweisungen, was mit E-Mails passieren soll, die die SPF- und DKIM-Prüfungen nicht erfolgreich bestanden haben. Diese Lücke schließt Domain-based Message Authentication, Reporting and Conformance (DMARC).

Was ist Domain-based Message Authentication, Reporting and Conformance (DMARC)?

DMARC ist ein offizieller IETF-Standard, der auf SPF und DKIM aufsetzt und Bedrohungen durch Phishing-E-Mails und Spam verringert. Er beantwortet die folgenden Fragen:

In anderen Worten erlaubt es DMARC einem E-Mail-Absender, zusätzliche Informationen zur Verarbeitung von gesendeten E-Mails mitzugeben. Er teilt dem Empfänger mit,

- wie von ihm gesendete E-Mails authentifiziert werden sollen,

- was mit nicht-authentifizierten E-Mails passieren soll und

- an wen und wie oft Berichte zurück an den Absender gesendet werden sollen.

Wie funktioniert DMARC?

Um DMARC zu aktivieren, hinterlegt der Inhaber einer Domäne eine DMARC-Richtlinie in seiner DNS-Zone. Wie bei SPF und DKIM auch wird die DMARC-Richtlinie in einem RFC-normierten TXT-Eintrag gespeichert.

Die Richtlinie beinhaltet Information dazu, welche Prüfungen vom Empfänger gemacht werden müssen – also SPF und/oder DKIM. Zusätzlich legt sie fest, was der Empfänger tun soll, wenn die Prüfungen fehlschlagen: trotzdem annehmen, in Quarantäne legen oder abweisen.

Des Weiteren werden in der DMARC-Richtlinie E-Mail-Adressen hinterlegt, an die Berichte geschickt werden sollen – das R in DMARC steht für Reporting. Diese Berichte werden von allen Servern im Internet erstellt, die DMARC beim E-Mail-Empfang unterstützen und E-Mails von der jeweiligen Domain erhalten haben. Um zu verhindern, dass die durch die Berichte erzeugte Menge an Daten zu groß wird, kann in der DMARC-Richtlinie außerdem der Prozentsatz an E-Mails bestimmt werden, für die ein Bericht generiert wird. Des Weiteren werden die Berichte gesammelt und standardmäßig nur einmal am Tag an die jeweilige Reporting-Adresse geschickt.

Wie sieht ein DMARC-Eintrag aus?

Der für eine DMARC-Richtlinie eingesetzte TXT-Eintrag kann die folgenden Felder enthalten:

| Feld | Bedeutung | Beispiele |

|---|---|---|

| v | Version des DMARC-Eintrags | v=DMARC1 |

| p | Policy, wie E-Mails der Hauptdomäne behandelt werden sollen, deren Authentifizierung fehlschlägt | p=none: nichts unternehmen p=quarantine: in Quarantäne legen p=reject: abweisen |

| sp | Policy, wie E-Mails der Subdomäne behandelt werden sollen, deren Authentifizierung fehlschlägt | p=none: nichts unternehmen p=quarantine: in Quarantäne legen p=reject: abweisen |

| pct | Prozentsatz an E-Mails, die gemäß der DMARC-Richtlinie reportet werden sollen | pct=100 (Standard) |

| rua | Legt fest, ob und an welche E-Mail-Adresse ein summarischer Bericht („aggregated report“) über die empfangenen E-Mails gesendet werden soll. | rua=mailto:report@example.com |

| ruf | Legt fest, ob und an welche E-Mail-Adresse ein forensischer Bericht über die empfangenen E-Mails gesendet werden soll. Dieser enthält alle Details zu den jeweiligen E-Mails. Datenschutz beachten! | ruf=mailto:report@example.com |

| fo | Failure Reporting Options. Detaileinstellung, wann E-Mails gemeldet werden sollen. Gilt nur in Verbindung mit “ruf”. | fo=0: SPF und DKIM sind fehlgeschlagen (Standard) fo=1: SPF oder DKIM sind fehlgeschlagen fo=d: DKIM gilt als fehlgeschlagen, wenn die Signatur nicht stimmt – auch dann, wenn der Schlüssel übereinstimmt. fo=s: SPF gilt als fehlgeschlagen, wenn die SPF-Evaluation aus irgendeinem Grund scheitert, auch dann, wenn die SPF-Einträge in Kopfzeile und DNS-Eintrag übereinstimmen. |

| rf | Reporting Format. Das Dateiformat für die Berichte. Gilt nur in Verbindung mit “ruf”. | rf=afrf: Authentication Failure Reporting Format (Standard) rf=iodef: Incident Object Description Exchange Format |

| ri | Reporting Interval. Häufigkeit in Sekunden, in der Berichte gesendet werden. | ri=86400, also einmal täglich (Standard) |

| aspf | Abgleichmodus für die Prüfung von SPF | s=strict, also streng. Die ‘MAIL FROM’-Adresse muss exakt mit der Header-From-Adresse übereinstimmen. Beispiel: info@example.com r=relaxed, also locker. Es darf sich auch um eine Subdomäne handeln. Beispiel: info@newsletter.example.com Weitere Informationen finden Sie bei mxtoolbox. |

| adkim | Abgleichmodus für die Prüfung von DKIM | s.o. |

Beispiele für DMARC-Einträge

dhl.com

v=DMARC1; p=reject; fo=0; rua=mailto:dmarc-reports@dhl.com, mailto:dmarc_agg@vali.email

Hier werden alle nicht-authentifizierten E-Mails abgewiesen, wenn SPF- und DKIM-Prüfungen fehlgeschlagen sind (fo=0). Außerdem werden summarische Berichte an die angegebenen Adressen geschickt.

gmail.com

v=DMARC1; p=none; sp=quarantine; rua=mailto:mailauth-reports@google.com

Bei nicht-authentifizierten E-Mails an die Hauptdomäne wird hier nichts unternommen, nicht-authentifizierte E-Mails an die Subdomäne werden in Quarantäne gelegt. Da fo=0 die Standardeinstellung ist, gelten diese Regelungen, wenn SPF- und DKIM-Prüfungen fehlgeschlagen sind – auch wenn es nicht explizit angegeben ist.

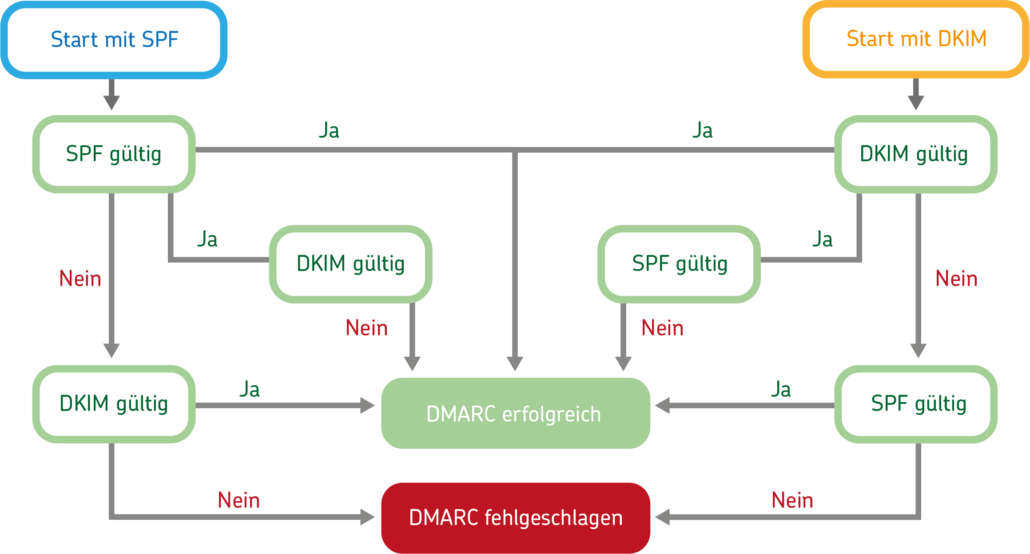

DMARC mit SPF und DKIM

Die unterschiedlichen Möglichkeiten bei der DMARC-Prüfung mit SPF und DKIM (stark vereinfacht). Eine vollständige Übersicht finden Sie hier.

Was kann ohne DMARC passieren? Ein Beispiel.

Stellen Sie sich vor, unter Benutzung Ihrer Domäne werden Ihre Partner und Kunden angeschrieben und angewiesen, ab sofort eine neue (falsche) Bankverbindung für das Begleichen von Rechnungen zu benutzen. Da die gefälschte E-Mail mit Hilfe von Schadsoftware wie Emotet auf einen vorangegangenen Kommunikationsverlauf aufsetzen kann und die Domäne Ihres Unternehmens nutzt, fällt der Betrug zunächst nicht auf – Zahlungen werden auf das Konto der Kriminellen ausgeführt.

Erst, nachdem das Zahlungsziel nicht erreicht wurde, nehmen Sie Kontakt mit einem Kunden auf. Im dann folgenden Gespräch wird klar, dass das Geld zwar bereits vor Wochen überwiesen wurde, aber leider auf das falsche Konto.

DMARC hätte dies mit einer Abweisen-Richtlinie verhindern können, denn dann wäre die nicht-authentifizierte E-Mail abgewiesen worden. Empfangende Server, die DMARC-Berichte senden, hätten Sie im Rahmen der Berichtsfunktion zudem zeitnah über die fehlgeschlagenen SPF- und DKIM-Prüfungen informiert. Wichtig ist hierbei zu erwähnen, dass diese Schutzmechanismen nur greifen, wenn auch der Empfänger DMARC implementiert hat.

Mit DMARC schützen Sie auch die Reputation Ihrer Domäne

DMARC schützt also vor Phishing-Angriffen und den daraus folgenden finanziellen Schäden – aber zusätzlich verhindern Sie, dass Kriminelle Ihre E-Mail-Domains nutzen, um massenweise Spam- oder Phishing-E-Mails zu versenden und so die Domänen-Reputation zerstören.

Dieser Missbrauch Ihrer Domäne führt nämlich in vielen Fällen dazu, dass die IP-Adressen von sendenden E-Mail-Servern auf Blocklisten landen und künftig von empfangenden E-Mail-Servern abgewiesen wird. Dies bedeutet nicht nur eine Gefahr für den Kommunikationsfluss zwischen Ihnen und Ihren Kunden und Partnern, sondern vor allem auch ein großes Risiko für die Reputation Ihrer Domäne.

DMARC-Eintrag prüfen

Mit Hilfe von Tools wie mxtoolbox können Sie schnell und einfach prüfen, ob für Ihre Domain ein DMARC-Eintrag vorliegt.

DMARC-Eintrag erstellen

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Best Practices für Einführung von DMARC

Wir empfehlen, die Implementierung von DMARC in mehreren Schritten vorzunehmen. Fangen Sie bei einer reinen Überwachung Ihrer Domäne an und erweitern Sie die Richtlinie nach und nach bis zum Abweisen aller E-Mails, die die DMARC-Prüfung nicht bestehen (p=reject).

Überwachen

Beginnen Sie mit einer reinen Überwachung einer Unterdomäne und/oder Hauptdomäne und fordern Sie die regelmäßigen Berichte an. Für diesen Schritt ist die Nutzung von SPF und DKIM noch nicht erforderlich. Der entsprechende DMARC-Eintrag könnte folgendermaßen aussehen:

“v=DMARC1; p=none; sp=none; rua=mailto:report@example.com”

Quarantänerichtlinie einrichten

Bevor Sie diesen Schitt durchführen, müssen Sie SPF und DKIM vollständig implementiert haben. Haben Sie dies erledigt, implementieren Sie eine DMARC-Quarantänerichtlinie. Diese weist empfangende Server an, E-Mails von Ihrer Domäne, die die DMARC-Prüfung nicht bestehen, in den Spam-Ordner zu legen. Der entsprechende DMARC-Eintrag könnte folgendermaßen aussehen:

“v=DMARC1; p=quarantine; sp=quarantine; rua=mailto:report@example.com”

Abweisen aller nicht-authentifizierten E-Mails

Im letzten Schritt weisen Sie empfangende Server an, E-Mails von Ihrer Domäne, die die DMARC-Prüfung nicht bestehen, abzuweisen. Der entsprechende DMARC-Eintrag könnte folgendermaßen aussehen:

“v=DMARC1; p=reject; sp=reject; rua=mailto:report@example.com”

DMARC einrichten und E-Mail-Sicherheit verbessern

Domänen-Inhaber haben mit Hilfe von DMARC eine verbesserte Kontrolle über die elektronische Kommunikation ihres Unternehmens und verbessern die Sicherheit ihrer IT-Infrastruktur. Erhebungen haben auch gezeigt, dass die Verwendung von Domäne als Absende-Adresse in Spam-Mails deutlich nachlässt, sobald die Domain DMARC-geschützt ist.

Die Nutzung von DMARC als Einflussgröße für die Senderreputation ist ein Meilenstein für die Sicherheit und Effizienz in der E-Mail-Kommunikation. Sie bedeutet gleichzeitig, dass man im Vergleich zu Spam-Versendern nicht ins Hintertreffen gerät, da sich auch dort herumgesprochen hat, welchen Vorteil DMARC-geschützte Domänen bieten. Die Bewertung der Reputation des Absenders ist ein äußerst verlässliches Instrument im Kampf gegen stetig steigende Mengen an Spam und immer perfider werdende Angriffsszenarien mit Malware.