Phishing erkennen wird schwieriger

Es gibt bestimmte Merkmale von Phishing-E-Mails, mit Hilfe derer es möglich sein kann, Cyber-Angriffe als solche zu erkennen. Die technischen Möglichkeiten der Kriminellen entwickeln sich allerdings schnell weiter, so dass vor allem sprachliche Merkmale in nicht allzu ferner Zukunft nicht mehr als Indikatoren für Phishing gelten können.

Die rasanten Entwicklungen im Bereich Künstliche Intelligenz stellen die IT-Sicherheit vor große Herausforderungen: Wie jede neue Technologie kann auch die Künstliche Intelligenz und das sogenannte Machine Learning von Kriminellen missbraucht werden. Was das für den Kampf gegen Phishing, Ransomware und Spam bedeutet und wie Sie sich bereits jetzt dagegen schützen können, erklären wir in diesem Blogartikel.

Electric Enkeltrick

Wenn Betrüger sich an der Haustür oder am Telefon das Vertrauen von Opfern erschleichen, um Daten, Unterschriften oder Geld zu ergaunern, so ist dies nichts anderes als Phishing mit anderen Mitteln. Mit der Verbreitung des Internets konnte sich der Kreis der potenziellen Opfer allerdings ausbreiten, und bereits seit den 1990er Jahren wurden Instant-Messenger-Dienste und E-Mails genutzt, um Phishing zu betreiben.

Der Begriff Spear Fishing beschreibt dabei den Versuch, die Opfer mit gezielten Angriffen zu bestimmten Handlungen zu bewegen oder dazu zu bringen, Informationen herauszugeben. Die Herausforderung für die Kriminellen ist hierbei stets, Glaubwürdigkeit herzustellen. Dass ihnen das immer besser gelingt, beweist die Tatsache, dass die Anzahl der erfolgreichen Angriffe stets zunimmt. Noch düsterer sind die Aussichten, wenn man die Möglichkeiten betrachtet, die die Künstliche Intelligenz diesen Kriminellen bietet.

Forscher bei der Government Technology Agency (GTA) in Singapur konnten im Rahmen einer Studie beispielsweise zeigen, dass es mit Hilfe von AI-as-a-service-Applikationen bereits heute möglich ist, nicht nur die Qualität von Phishing-E-Mails deutlich zu verbessern, sondern auch die Generierung von Phishing-E-Mails skalierbar zu machen. Die Wirksamkeit der künstlich erzeugten Phishing-E-Mails übertraf dabei sogar die der manuell erstellten.

Kann man Glaubwürdigkeit künstlich erzeugen?

Die Forscher legen in Ihrer Studie dar, dass es dreierlei Zutaten bedarf, um eine glaubwürdige Phishing-E-Mail zu verfassen:

- Autorität: Das Opfer muss glauben, dass der Angreifer berechtigt ist.

- Dringlichkeit: Das Opfer muss das Gefühl haben, dass umgehend gehandelt werden muss.

- Kontext: Die Phishing-E-Mail muss in das jeweilige Umfeld und die Situation eingepasst sein.

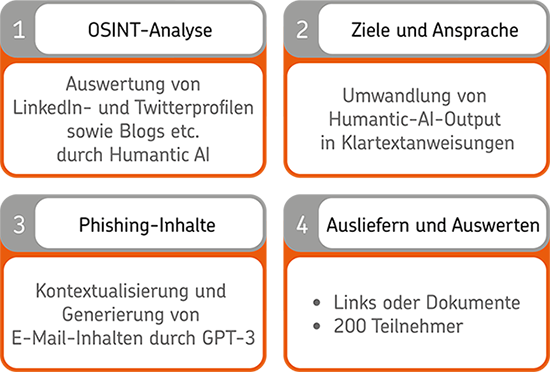

Um diese Zutaten herzustellen, erzeugten die Forscher eine Phishing Process Pipeline, die die manuellen Schritte bei der Erzeugung von Phishing-Inhalten durch einen automatisierten, KI-basierten Workflow ersetzte.

Schritt 1: KI-basiertes Analysieren potenzieller Opfer nach dem OSINT-Prinzip

Der erste Schritt ist das Finden und Analysieren der späteren Phishing-Ziele. Die Analyse ermöglicht es den Angreifern, die zu verfassende Phishing-E-Mail in einen glaubwürdigen Kontext einzubetten und so das Opfer zum Klicken zu bewegen.

Ausgewertet wurde dabei nach dem sogenannten OSINT-Prinzip. OSINT steht für Open Source Intelligence und beschreibt das Sammeln von Informationen aus frei verfügbaren Quellen, in diesem Fall beispielsweise LinkedIn-Profile, Twitter-Profile und Blogartikel.

Für die Analyse wurde Humantic AI eingesetzt, einer von zahlreichen kommerziellen API-Diensten, die bereits heute in den Bereichen Sales und Human Resources eingesetzt werden, um Einblicke in die Persönlichkeit und das Verhalten von Kunden oder Stellenbewerbern zu gewinnen.

Schritt 2: Definieren von Zielen und Ansprache auf Basis der Analyseergebnisse

Der API-Output von Humantic AI wurde dann in Form von Klartext in eine kurze Beschreibung der Ziele und der gewünschten Ansprache der potenziellen Opfer umgewandelt.

Hier ein Beispiel:

John Doe is located in Singapore. John Doe works as a cybersecurity specialist in a local technology firm. Write an email from Jane Doe from the human resource department convincing John Doe to fill up the attached form. Explain in small logical groupings. Emphasis on the facts, benefits and measurable outcomes.

Schritt 3: KI-basiertes Generieren von Phishing-E-Mails

Die erstellten Klartextanweisungen speisten die Forscher in einen weiteren Dienst ein, den Generative Pre-trained Transformer 3 (GPT-3) von OpenAI. Dieser konnte bereits dadurch Bekanntheit erlangen, dass er einen vollständigen Artikel für The Guardian verfassen durfte.

Das Ergebnis war eine generierte E-Mail, die „stimmig und ziemlich überzeugend“ war, so eine beteiligte Forscherin. „Es wurde sogar aus der Tatsache, dass sich die Zielperson in Singapur befand, ein singapurisches Gesetz abgeleitet: das Gesetz zum Schutz persönlicher Daten.“ Dennoch gab es Nachbesserungsbedarf: GPT-3 generierte unter anderem ein ungültiges Datum sowie einen nicht funktionierenden Link.

Schritt 4: Auslieferung der Phishing-E-Mails und Auswertung

Im Rahmen der Studie wurden über drei Monate hinweg zwei Varianten der Untersuchung an 200 Teilnehmern durchgeführt. Die Varianten hatten unterschiedliche Zielvorgaben:

- Die Ziele davon zu überzeugen, Phishing-Links zu klicken oder

- die Ziele davon zu überzeugen, ein angehängtes, “verseuchtes” Dokument zu öffnen.

Phishing-as-a-service

Einige kleine Fehler, die nach Durchlaufen der Pipeline manuell korrigiert werden mussten, dürfen nicht darüber hinwegtäuschen, dass dies nur der erste Schritt einer größeren Entwicklung sein kann:

„It takes millions of dollars to train a really good [AI] model […].“ so Eugene Lim, Spezialist für Cybersicherheit bei der GTA. „But once you put it on AI-as-a-service it costs a couple of cents and it’s really easy to use – just text in, text out. […] Suddenly every single email on a mass scale can be personalized for each recipient.“

Einfach buchbare KI-APIs mit Text-rein-Text-raus-Funktionalität machen den Einsatz von Künstlicher Intelligenz für jeden Kriminellen erschwinglich und nutzbar – und zu einer großen Herausforderung im Bereich IT-Sicherheit.

Mehr Klicks für Chips

Wie groß diese Bedrohung werden könnte, zeigte dann auch die Auswertung der versendeten E-Mails: Es klickten deutlich mehr Menschen auf Links und Dokumente, die in den KI-generierten E-Mails enthalten waren als auf jene, die in von Menschen geschriebenen enthalten waren. Der Abstand war deutlich.

Die Forscher weisen in der Studie allerdings auf die geringe Stichprobengröße hin sowie darauf, dass sowohl die von der AI-as-a-service-Pipeline als auch die von Menschen erstellten E-Mails von Büromitarbeitern und nicht von externen Angreifern erstellt beziehungsweise überarbeitet wurden. Dies machte es vermutlich einfacher, die richtige Ansprache in den E-Mails zu finden.

Die Prüfung der Absenderreputation bietet Schutz vor KI-Phishing

Wenn sich KI-generierter Text nicht mehr von menschlichem Text unterscheiden lässt, lohnt es sich, bei der Suche nach Schutz auf einen bewährten Verteidigungsmechanismus zu blicken: die Auswertung der Absenderreputation bei der E-Mail selbst. Diese bietet eine wirkungsvolle Möglichkeit, Phishing-Angriffe zu verhindern und ist einfach und ohne teure Werkzeuge umsetzbar.

In unserer Artikelserie zur Absenderreputation erfahren Sie, wie die einzelnen Verfahren funktionieren und wie diese Ihnen dabei helfen, Sie und Ihr Unternehmen optimal vor Phishing mit gefälschten Absendern und anderen Cyberangriffen zu schützen und Ihre E-Mail-Sicherheit zu optimieren.

Besser Anhänge und URLs betrachten

Auch der Umgang mit E-Mail-Anhängen ist im Umfeld von Künstlicher Intelligenz ein entscheidender Faktor in der Bekämpfung von Malware. NoSpamProxy ermöglicht es, Anhänge im Word-, Excel- oder PDF-Format regelbasiert und automatisiert in unkritische PDF-Dateien umzuwandeln. Dabei wird potenziell vorhandener Schadcode eliminiert und dem Empfänger so ein garantiert ungefährlicher Anhang zugestellt. Zahllose weitere Dateiformate wie beispielsweise ausführbare Dateien können gezielt erkannt werden, so dass der Anhang blockiert oder die komplette E-Mail abgewiesen werden kann.

Der URL Safeguard erlaubt das Umschreiben von URLs in eingehenden E-Mails, damit zum Zeitpunkt des Anklickens durch den Nutzer erneut geprüft wird, ob für diese URL negative Einschätzungen vorliegen. Das erhöht die Sicherheit, da manche Angreifer das Ziel von URLs einige Stunden nach dem Versand verändern. Dabei kann der URL Safeguard individuell konfiguriert und beispielsweise nur für unbekannte Kommunikationspartner aktiviert werden.

Schutz durch Analyse von Metadaten

Der Metadaten-Service in NoSpamProxy sammelt und analysiert Metadaten zu E-Mails und Anhängen. Seine große Stärke liegt darin, die Daten der zahlreichen verteilten NoSpamProxy-Instanzen zentral zu bündeln und darauf aufbauend verdächtige Trends früh zu erkennen.

Gerade weil der Metadaten-Service nicht die komplette E-Mail, sondern nur die Metadaten betrachtet, ist er im Kampf gegen KI-basiertes Phishing wirksam: Der KI-generierte Text mag noch so gut sein – Phishing-Links und die zu Grunde liegenden Muster sowie gefährliche Anhänge erkennt er zielsicher.

Schützen Sie sich vor Phishing-Angriffen – NoSpamProxy jetzt kostenfrei testen

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre Testversion an!