Emotionale Menschen klicken schneller gefährliche Phishing-Links

Damit einhergehend ist eine spürbare Unzufriedenheit in der Bevölkerung, die manchmal genervtes Achselzucken, manchmal einen im wahrsten Sinne des Wortes ungesunden Hang zu Verschwörungstheorien auslöst. Bis zu einem gewissen Grad ist das nachvollziehbar, denn bei der Menge an kursierenden Informationen ist die Verunsicherung groß. Leider kursiert auch eine Vielzahl an Falschinformationen, und so verwundert es nicht, dass auch Cyberkriminelle versuchen, die angespannte und emotionalisierte Situation auszunutzen und potentielle Opfer zum unüberlegten Klicken zu bewegen.

Mit Hilfe des 32Guards-Dienstes sammeln die NoSpamProxy–Experten schon seit über einem Jahr Metadaten des E-Mail-Verkehrs der teilnehmenden NoSpamProxy-Kunden. Schon jetzt bietet der 32Guards-Dienst allen Teilnehmer der NoSpamProxy-Beta proaktiven Schutz vor Phishing-Mails. Obwohl es sich bei den gesammelten Daten lediglich um essentielle Metadaten handelt, lassen sich aus diesen Daten interessante Erkenntnisse zur Bedrohungslage sowie zu den Methoden ableiten, mit denen Cyberkriminelle die Lage um das Coronavirus für Ihre Zwecke ausnutzen.

Phishing-Links als Angriffsvektor

Zu den wichtigsten Angriffsvektoren für Cyberkriminelle gehören Phishing-Links. Um die Wahrscheinlichkeit zu erhöhen, dass diese bösartigen Links geklickt werden, setzen die Angreifer bei der Wahl der eingesetzten Domänen gerne auf aktuelle Trends. Aktuell ist hier der Themenkomplex Covid-19 äußerst beliebt. Eine häufig genutzte Strategie ist hierbei, Domänen zu registrieren, die coronabezogene Begriffe enthalten.

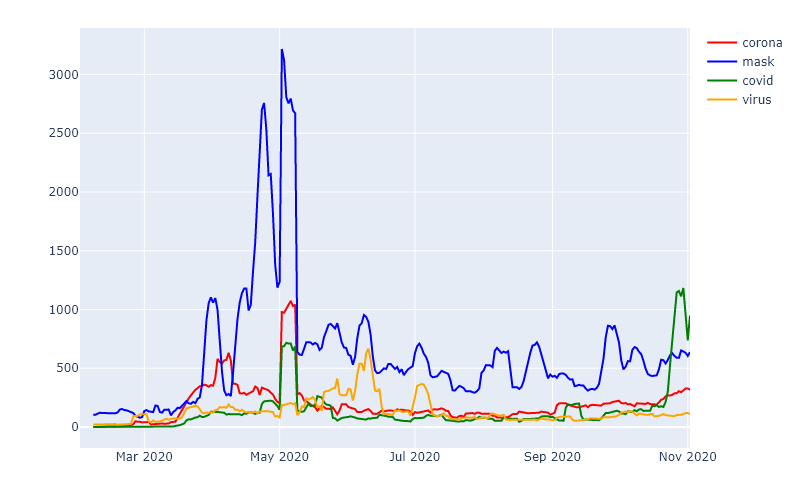

Eine Untersuchung der 32Guards-Daten hinsichtlich Domänen aus dem Themenkomplex Covid-19 liefert interessante Ergebnisse. Betrachten wir zunächst alle an 32Guards berichteten Domänen, die mindestens eins der vier Worte Corona, Mask(e), Virus oder Covid enthalten. In der folgenden Grafik sind die Sichtungen von Domänen mit diesen Keywords im Zeitverlauf gezeigt.

Auffällig ist, dass im Zeitraum der „ersten Welle“ (März/April) ein stark erhöhtes Aufkommen erkennbar war. Dies gilt für alle Keywords, wobei das Thema Mask(e) das beliebteste war. Hier wurden gerade in der frühen Phase – als die Verfügbarkeit von Masken limitiert war – betrügerische Online-Shops beworben.

Über den Sommer stabilisierten sich die Sichtungszahlen ähnlich wie die Infektionszahlen auf niedrigem Niveau. Anders als bei den Infektionszahlen ist allerdings kein erneuter Anstieg in den Oktoberwochen zu verzeichnen. Wichtig hierbei ist hervorzuheben, dass nicht alle Sichtungen auf bösartige Domänen zurückgehen, da in dem betrachteten Zeitraum auch viele legitime Webseiten – beispielsweise Informationsangebote – entstanden sind.

32Guards erkennt neue Domänen

Neben der Anzahl der Sichtungen bestimmter Domänen ist besonders interessant, wie viele völlig neue Domänen 32Guards aktuell erkennt. Da 32Guards die Informationen von mittlerweile 250.000 Nutzern auswertet, kann man davon ausgehen, dass ein Großteil der von 32Guards neu gesichteten Domänen gerade erst neu entstanden sind – so genannte Zero-Hour Domains.

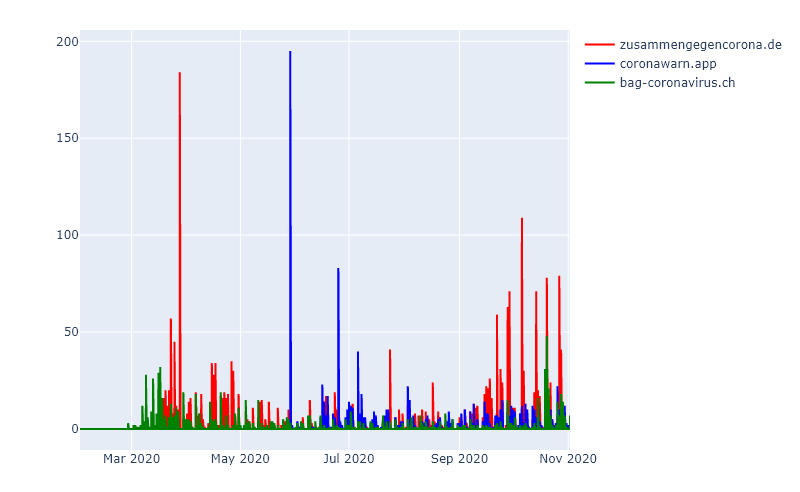

Wie oben bereits angesprochen, kam es im Zuge der Covid-19-Pandemie auch zu einigen Neusichtungen von legitimen Domänen. In der folgenden Abbildung sind dafür einmal drei Beispiele gezeigt:

Mit steigender Wahrnehmung des Themas Corona durch die Öffentlichkeit im März und April 2020 geht hier auch die Anzahl der Sichtungen von “zusammengegencorona.de” einher, dem Angebot des Bundesministeriums für Gesundheit. Die dann folgende Abflachung und stetige, aber niedrige Sichtungsrate entspricht dem typischen Muster einer legitimen Domäne – ebenso wie die Tatsache, dass “zusammengegencorona.de” korrelierend mit steigenden Infektionszahlen in Deutschland aktuell wieder vermehrt gesichtet wird (Stand November 2020).

Gleiches lässt sich für “coronawarn.app” sagen, deren Sichtungen parallel zur Veröffentlichung der entsprechenden App plötzlich ansteigen, dann abflachen und sich auf niedrigem Niveau einpendeln. Der aktuelle Anstieg ist vermutlich ebenso durch die erneut steigenden Infektionszahlen in Deutschland erklärbar.

Zusammengefasst lässt sich sagen, dass (legitime) Informationsangebote entstehen, deren Links nach anfangs starkem Anstieg über Tage und Wochen regelmäßig verteilt werden. Die meisten dieser Links haben zudem seriöse Top-Level–Domänen (TLDs) wie beispielsweise .de, .ch oder mit Abstrichen auch .com.

Ungewöhnliche Top-Level-Domains als Phishing-Merkmal

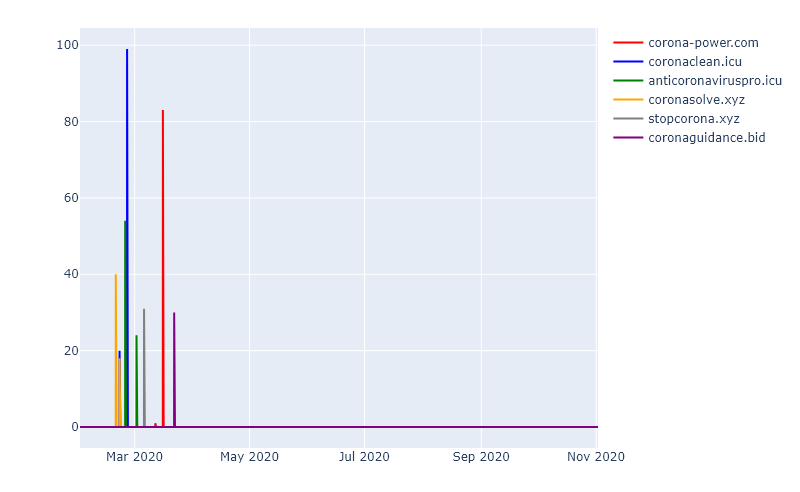

Werfen wir einen Blick auf die von 32Guards in der Frühphase der Pandemie als verdächtig bis bösartig eingestufte Domänen, so ergibt sich ein ganz anderes Bild:

Die meisten Domänen bedienen sich eher ungewöhnlicher TLDs, wobei die TLD “.com” eine Sonderrolle in diesem Bild einnimmt: Sie lässt keine starke Aussage über die Legitimität eine Domäne zu, da sie sowohl für seriöse als auch bösartige Webseiten nicht unüblich ist.

Generell lässt sich erkennen, dass bösartige Domänen meist in kurzen Wellen verteilt werden. Dies macht zum Beispiel den Schutz vor dieser Art von Phishing-Attacken sehr schwierig. Die Stärke von 32Guards ist es, solche Attacken schnell zu erkennen und hier sofort einzuschreiten.

Cyberkriminelle ködern Corona-Verschwörungstheoretiker

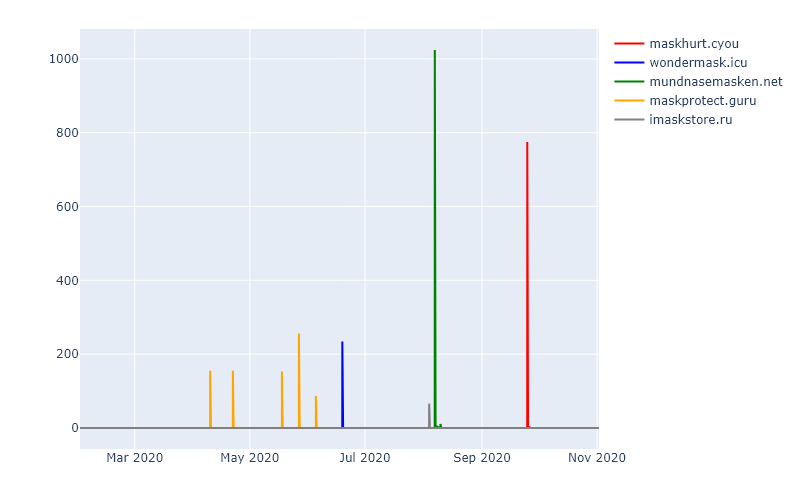

Dass die Cyberkriminellen ihre Angriffe gezielt auf emotionalisierte Menschen ausrichten, haben wir oben bereits erwähnt. Die nächste Grafik zeigt die Anzahl der Sichtungen von Domänen, die den Begriff “mask” beziehungsweise “Maske” enthalten.

Auffällig sind hier besonders die Domänen „maskhurt.cyou“ sowie “mundnasemasken.net”. Erstere soll offensichtlich eine Verbindung zu den angeblichen Gesundheitsgefahren eines Mund-Nasen-Schutzes herstellen. Auch die anderen gesichteten Domänen nehmen die Thematik der MNS auf und sind für die Angreifer ein Weg, die Ängste der potentiellen Opfer auszunutzen.

Ein Blick auf die beiden vorangegangenen Grafiken zeigt zudem, dass sich die thematische Ausrichtung und damit auch die “Zielgruppe” der Angriffe im Laufe der Pandemie verändert hat: Während in der frühen Phase der eher versucht wurde, über Fake-Shops Geld zu verdienen, sind aktuell eher verschwörungstheoretisch angehauchte Domänen im Kontext „Maske“ zu erkennen.

32Guards bietet proaktiven Schutz vor Phishing und Malware

Die Schwarmintelligenz, die als Grundlage von 32Guards die Metadaten tausender Anwander auswertet, wächst stetig. Cyberangriffe werden so immer schneller und zielsicherer erkannt. Ein Beispiel dafür ist das folgende Muster, dass den Begriff “Impfung” in unterschiedlichen Variationen als Teil der Domain enthält.

| nTotal | nMalware | |

| corona-impfstoff.shop | 4.0 | 0.0 |

| corona-impfstoff.store | 4.0 | 0.0 |

| corona-impfung.eu | 8.0 | 0.0 |

| corona-impfung.shop | 5.0 | 0.0 |

| corona-impfung.store | 5.0 | 0.0 |

In allen gezeigten Fällen konnte durch eine schnelle und proaktive Behandlung der Schutz vor Malware erreicht und bösartige E-Mails abgewehrt werden.

Auch E-Mail-Anhänge verteilen Malware

Ein zweiter Angriffsvektor neben in E-Mails enthaltenen Links sind Anhänge. Auch hier sammelt 32Guards entsprechende Metadaten, wie zum Beispiel die Art der E-Mail-Anhänge oder auch den Namen des entsprechenden Anhanges. Natürlich ist auch hier ein häufiges Auftreten des Keywords „Corona“ in den letzten Wochen zu verzeichnen. Die gute Nachricht ist, dass der Großteil dieser Kommunikation vertrauenswürdig ist. Allerdings haben die Security-Experten von NoSpamProxy auch hier über hundert Fälle verzeichnet, in denen versucht wurde, die aktuelle Lage auszunutzen, um Malware zu verteilen. Einige Beispiele:

- Nutzung von veralteten Archivformaten. Die Archivformate können beispielsweise mit Hilfe von 7zip noch geöffnet werden, rutschen aber oft durch „übliche“ Sicherheitskontrollen. In diesem Fall wurden zum Beispiel mehrere Anhänge mit dem Namen „solution_to_coronavirus.ace“ gesichtet, die Schadsoftware enthielten.

- Tarnen von ausführbaren Dateiformaten als PDF. Dies wird erreicht, indem die Endung .pdf innerhalb des Dateinamens verwendet wird. Zum Beispiel konnte 32Guards einen Anhang mit dem Namen „corona_treatment,pdf.iso“ über fünfzig Mal sichten, der sich genau dieses Tricks bedient.

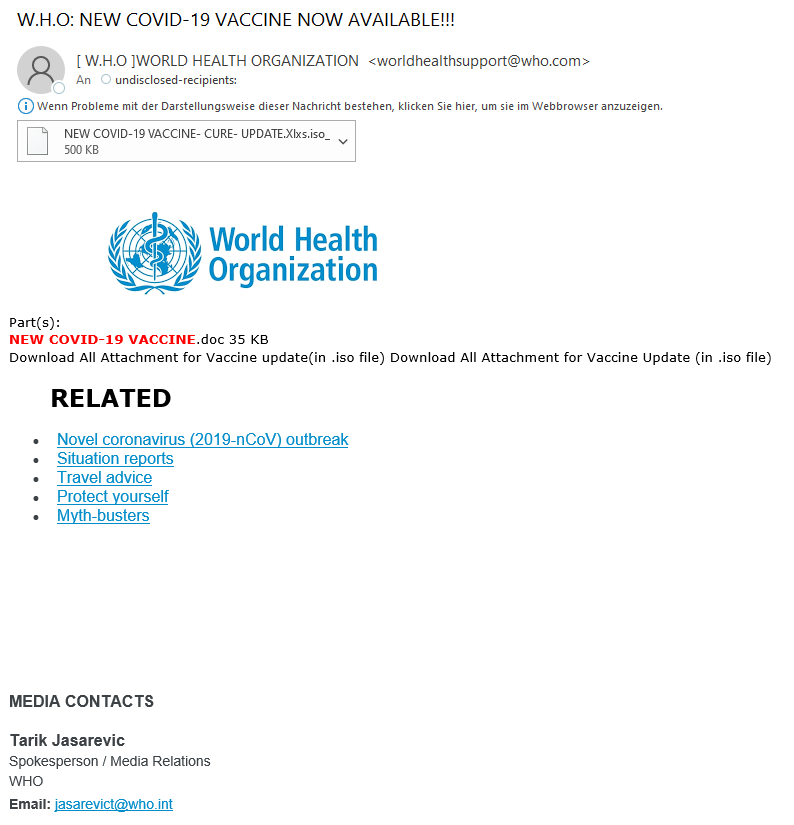

Hier ein Beispiel für eine E-Mail, deren Anhang ein _pdf als Teil des Dateinamens enthält, obwohl es sich tatsächlich um ein rar-Archiv handelt:

Fazit

Die gezeigten Beispiele offenbaren die üblichen Versuche von Cyber-Kriminellen, Unsicherheiten der potenziellen Opfer auszunutzen und auf aktuelle gesellschaftliche Trends und Themen aufzusetzen. Schnellklicker gibt es immer, aber eine Pandemie und die mit ihr verbundenen Ängste und Sorgen in der Bevölkerung bringen viele dazu, unbedacht zu handeln und auf betrügerische Links hereinzufallen.

Der 32Guards-Service bietet in jedem Fall schnellen und proaktiven Schutz, denn er erkennt gefährliche und betrügerische Links sowie die zu Grunde liegenden Muster und schützt Sie und Ihr Unternehmen vor Malware, Ransomware und Spam.

32Guards jetzt einsetzen

Die 32Guards-Aktion in NoSpamProxy sorgt dafür, dass Metadaten zu E-Mails und Anhängen gesammelt und analysiert werden. Das Ziel: der Aufbau einer noch leistungsfähigeren Anti-Malware-Intelligenz, die Angriffe durch Spam und Malware noch schneller und zielsicherer erkennen und abwehren kann. Sollten Sie Interesse daran haben, die Beta-Version von Projekt 32Guards zu nutzen, senden Sie eine E-Mail mit dem Betreff „32Guards-Freischaltung“ an den NoSpamProxy-Support und fügen Sie einen Screenshot Ihrer Lizenzdetails an.