Was passiert bei den Angriffen?

Als Angriffsvektor verwenden die Kriminellen ein präpariertes ActiveX-Element, das diese in Microsoft-Word-Dateien einbauen. Nach dem Öffnen der Datei wird dann per Browser Schadcode nachgeladen, der den jeweiligen Rechner verseucht. In den beobachteten Fällen wurde hier zunächst Cobalt Strike nachgeladen, was unter anderem auch bei den Bedrohungen durch gefährliche XLL-Dateien eingesetzt wird.

Die Schwachstelle liegt in der Browser-Engine MSHTML (auch Trident genannt), die das erwähnte Nachladen ermöglicht. Diese Engine ist die HTML-Rendering-Engine aller Versionen des Internet Explorer auf Windows-Systemen. Sie wurde mit dem Internet Explorer 4 eingeführt und ist ein Kernbestandteil aller Versionen des Browsers.

Es ist zudem möglich, dass auch Nutzer anderer Browser von der Gefahr betroffen sind.

Was sagt Microsoft?

Die Sicherheitslücke ist unter der Nummer CVE-2021-40444 bei Microsoft einsehbar. Wie auf der Seite erwähnt, wird die Sicherheitslücke bereits aktiv ausgenutzt. Microsoft weist darauf hin, dass keine erhöhten Rechte oder besondere Voraussetzungen notwendig sind, um den Angriff durchzuführen.

Wie können Sie sich schützen?

NoSpamProxy schützt durch Content Disarm and Reconstruction (CDR)

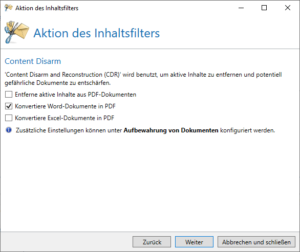

Nutzer von NoSpamProxy können sich vor gefährlichen docx-Dateien schützen, indem sie Content Disarm and Reconstruction (CDR) in einer Inhaltsfilteraktion entsprechend konfigurieren.

- Gehen Sie zu Konfiguration > Inhaltsfilter > Aktionen des Inhaltsfilters und klicken Sie Hinzufügen.

- Legen Sie die Inhaltsfilteraktion an und setzen Sie auf der Seite Content Disarm den Haken bei Konvertiere Word-Dokumente in PDF.

- Machen Sie die weiteren Einstellungen nach Bedarf.

- Wählen Sie die Inhaltsfilteraktion im entsprechenden Inhaltsfiltereintrag aus.

Sie sind nun durch CDR geschützt.

Beachten Sie, dass der Vorgang des Umwandelns in PDF mit einer Fehlermeldung abbricht. Dies ist normal und keine Fehlfunktion.

ActiveX per Registry deaktivieren

Microsoft arbeitet an einer offiziellen Lösung und empfiehlt bis dahin, ActiveX-Kontrollelemente per Registry komplett auszuschalten.

Beachten Sie, dass bereits aktive ActiveX-Elemente davon unbeeinflusst bleiben.