Was sind XLL-Dateien?

XLL-Dateien sind Excel-Makrobibliotheken und gehören als DLL-Add-In-Dateien zu den Excel-Add-Ins. In neueren Excel-Versionen wurden sie durch XLAM-Dateien ersetzt. Beide bieten die Möglichkeit, benutzerdefinierte Funktionalitäten in Microsoft Excel zu nutzen.

Warum sind XLL-Dateien gefährlich?

Bei XLLs handelt es sich um Dynamic Link Libraries (DLLs) und somit um ausführbare Dateien. Dass man nicht jede .exe-Datei herunterladen sollte ist vielen bekannt – dies gilt aber auch für XLL-Dateien: Diese bestehen wie auch .exe-Dateien aus Binärcode, der innerhalb des richtigen Host-Programms verschiedenste Funktionen ausführen kann.

Als Host einer XLL-Datei fungiert logischerweise Microsoft Excel, und alle Dateien des Formats XLL sind automatisch mit Excel verknüpft. Öffnet der Anwender eine solche Datei, wird Excel geöffnet, das zuerst einmal nach der Erlaubnis fragt, das jeweilige Add-in – und damit den enthaltenen Code – auszuführen.

Es gibt eine Vielzahl von legitimen Add-ins, mit Hilfe derer Sie die Funktionalität von Excel erweitern können, von Kalender-Tools über Diagrammerstellung bis hin zu Datenanalyse und Formatierung. Die Möglichkeiten sind schier endlos – und damit leider auch die Möglichkeiten zum Missbrauch, wovor das Internet Storm Center bereits im Juli 2021 gewarnt hat.

Die Verseuchung mit Malware Hancitor ist nur der erste Schritt

Die Kriminellen nutzen verschiedene Angriffsvektoren, um die schadhaften XLL-Dateien zu verteilen. In einigen Fällen werden die Opfer mit Hilfe von Phishing-E-Mails zu gefälschten Websites geleitet, von denen dann die XLL-Datei heruntergeladen wird, die dann wiederum weitere Malware nachlädt.

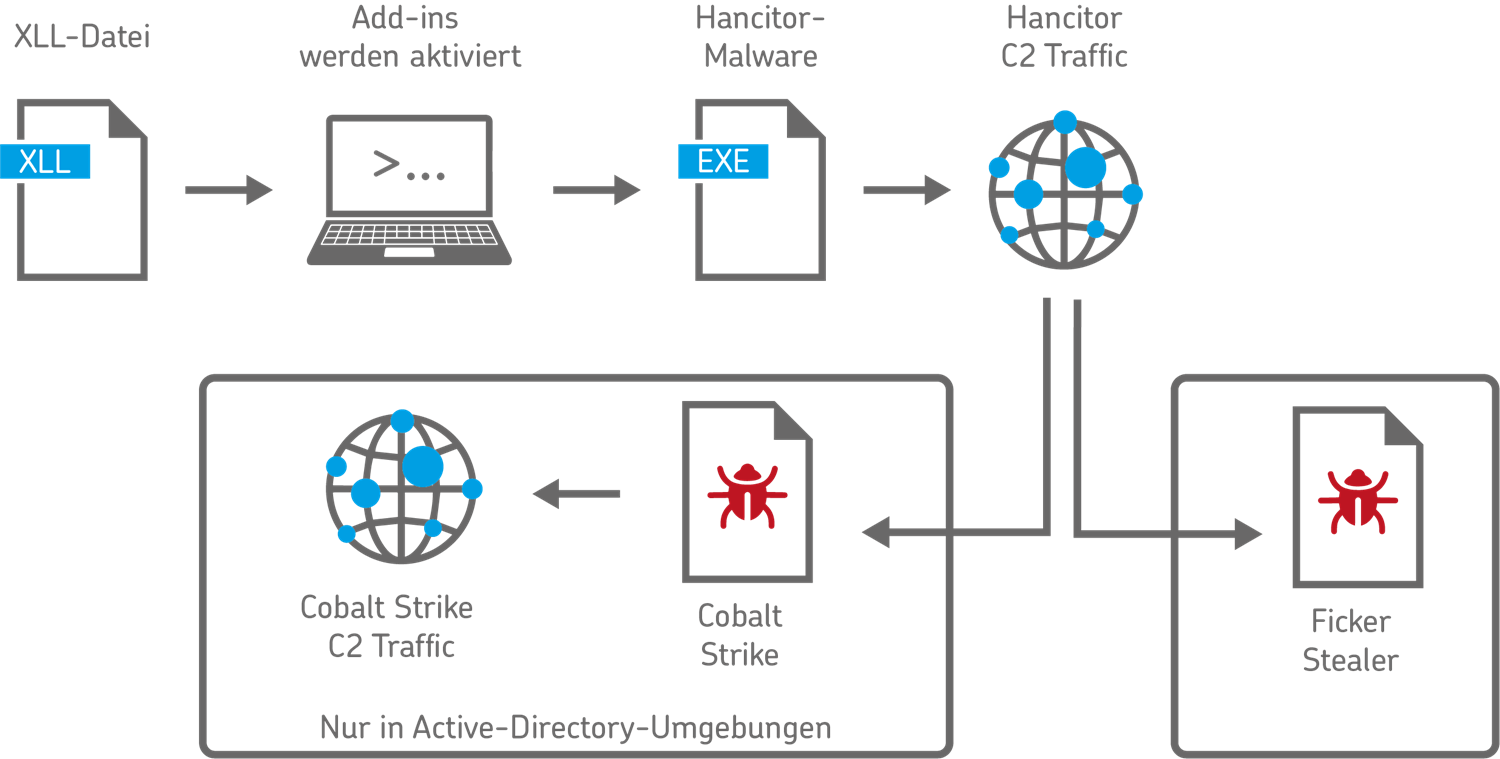

Häufig aber werden die XLL-Dateien direkt als E-Mail-Anhang verschickt. Ist die standardmäßige Blockierung von XLL-Anhängen durch den Administrator deaktiviert worden, reicht ein einziger Klick, um die Verseuchung des Rechners in Gang zu setzen. Zum Einsatz kommt in den vom Internet Storm Center beobachteten Fällen die Malware Hancitor (auch unter dem Namen Chanitor bekannt), die seit 2013 verbreitet wird und in diesem Szenario zunächst einmal sogenannten Command and Control Traffic (C2 Traffic) erzeugt.

Dies bedeutet, dass der infizierte Rechner Kontakt zu einem Server aufnimmt, der ihm weitere Instruktionen liefert. In jüngster Vergangenheit waren zwei Folgeszenarien nach der Infektion mit Hancitor beobachtbar:

Angriffe durch Cobalt Strike in Active-Directory-Umgebungen

Cobalt Strike ist ein grundsätzlich legitimes, kommerzielles Tool für Penetrationstests. Es wird eingesetzt, um Angriffe von Cyberkriminellen in realistischen Szenarien nachzuspielen und so die Abwehrmöglichkeiten gegen Kriminelle zu verbessern.

Ungünstigerweise wird Cobalt Strike mittlerweile häufig von den Kriminellen selbst eingesetzt, denn diese können auf den betroffenen Rechnern so praktisch jede Art von Befehlen ausführen, Daten transferieren, Keylogging betreiben und vieles mehr. Cobalt Strike kommt ausschließlich in Active-Directory-Umgebungen zum Einsatz.

Angriffe durch Ficker Stealer

Seit 2020 taucht die Infostealer-Malware Ficker Stealer gehäuft auf. Diese wird von den Kriminellen eingesetzt, um sensible Informationen aller Art abzugreifen: Passwörter, FTP- Client-Informationen, Anmeldeinformationen und Sitzungsinformationen von verschiedenen Chat- und E-Mail-Clients, Kreditkarten-Informationen und vieles andere.

Beispiel einer möglichen Malware-Infektion durch XLL-Dateien

NoSpamProxy schützt vor schadhaften XLL-Dateien

Nutzer von NoSpamProxy sind gleich doppelt vor diesen gefährlichen Dateien geschützt, denn sowohl unser Metadaten-Service als auch der Inhaltsfilter erkennen und blockieren diese:

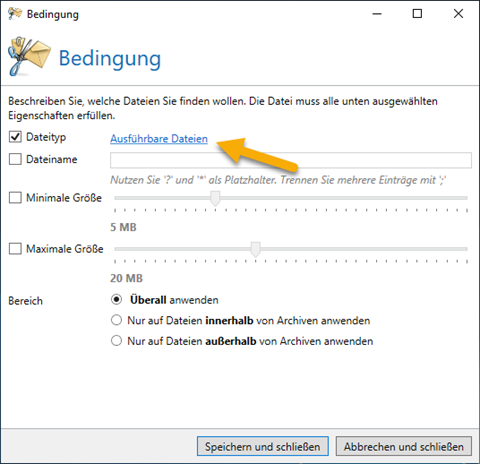

Ausführbare Dateien einfach aussortieren

Im Inhaltsfilter reicht es, ausführbare Dateien als Bedingung in einem Inhaltsfiltereintrag zu hinterlegen. Die entsprechende E-Mail wird dann je nach Konfiguration des Inhaltsfilter entweder abgewiesen oder der XLL-Anhang wird entfernt:

Metadaten-Service passt die Bewertung von E-Mails an

Der Metadaten-Service erkennt XLL-Dateien ebenso und vergibt standardmäßig 4 SCL-Punkte. Dies bedeutet, dass das Spam Confidence Level entsprechend angepasst wird, wodurch die jeweilige E-Mail treffsicher als Bedrohung erkannt und aussortiert wird.

Automatisch geschützt mit NoSpamProxy Cloud

Bereits in der Standardkonfiguration von NoSpamProxy Cloud sind Sie vor Gefahren durch XLL-Dateien geschützt. Auch ohne eigenes Konfigurieren des Inhaltsfilters werden XLL-Dateien erkannt und die jeweiligen E-Mails abgewiesen.

Schützen Sie sich vor Angriffen mit XLL-Dateien – NoSpamProxy jetzt kostenfrei testen

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre Testversion an!