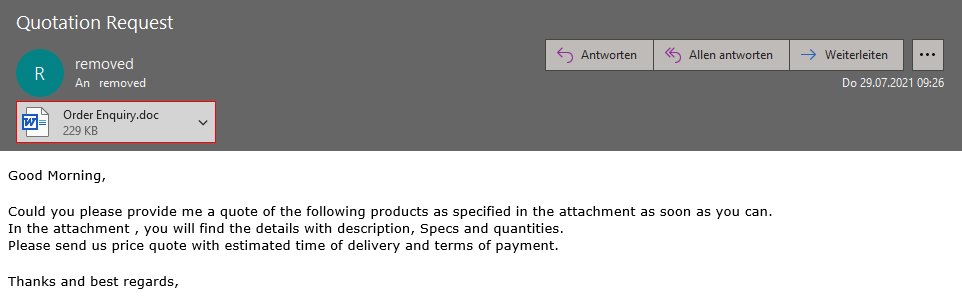

Beispiel einer aktuellen Spam-Nachricht mit einem bösartigen RTF-Dokument.

Auf den ersten Blick sieht der Anhang wie ein Word-Dokument aus. Dieser einfache Trick findet schon lange im Repertoire der Spammer Anwendung, denn leider ist Microsoft Word so nachsichtig und öffnet auch diese Dokumente. In unserem Blog Blog haben wir bereits 2018 im Zuge von Emotet Handlungsempfehlungen ausgesprochen, um einen entsprechenden Mismatch des Datei-Typs und der Datei-Endung im Inhaltsfilter erfolgreich abzuwehren.

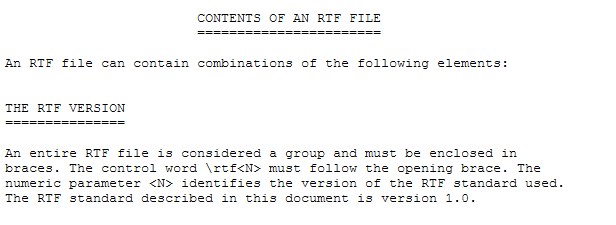

Bei der aktuellen Welle wird nun auch zusätzlich der Header des RTF-Dokuments manipuliert. In der ursprünglichen Rich-Text-Spezifikation vom Juni 1992 definiert Microsoft den Header wie folgt:

Die erste Rich-Text-Spezifikation ist vor 29 Jahren erschienen.

Aber in Redmond scheint man sich nicht ganz an die eigene Spezifikation zu halten und Spammer verwenden nun Dokumente, welche nicht mit „{rtf1“ beginnen. Leider ist Microsoft Word auch hier so tolerant und öffnet die manipulierten RTF-Dokumente, welche z.B. nur mit „{rt“ beginnen.

Durch diese Manipulationen am RTF-Header funktioniert die Datei-Type Erkennung im NoSpamProxy nicht mehr korrekt und der Anhang wird fälschlicherweise als „Nur Text / Plain text“ erkannt.

Verschiedene Test-Dokumente und die Erkennung im NoSpamProxy Message Tracking

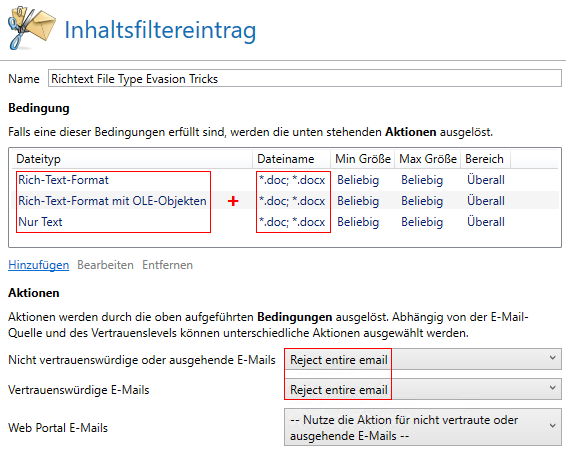

Inhaltsfilter konfigurieren

Für eine strengere Behandlung dieser Spam E-Mails empfehlen wir folgende temporäre lokale Modifikation:

Konfigurieren Sie deshalb den Inhaltsfiltereintrag wie in „Konfigurationsmöglichkeit 2“ des Knowledge Base Artikel „Inhaltsfilter konfigurieren“ beschrieben.

- Dateityp (File type): Text -> „Rich-Text-Format“ UND Dateiname (Filename): *.doc; *.docx

- Dateityp (File type): Text -> „Rich-Text-Format mit OLE-Objekten“ UND Dateiname (Filename): *.doc; *.docx

- Dateityp (File type): Text -> „Nur Text“ UND Dateiname (Filename): *.doc; *.docx

SQL-Abfrage

Weiterhin stellen wir eine SQL-Abfrage zur Verfügung, mit der auf solche Tricks bei RTF-Dokumenten in der NoSpamProxy Datenbank gesucht werden kann: Download

Hier können Sie dann auch schnell im Vorfeld erkennen, ob diese Verschärfung im Inhaltsfilter unter Umständen zu Problemen mit legitimen E-Mails von Partnern führen könnte. So haben Sie die Möglichkeit, diese betroffenen Partner anzusprechen und auf die bevorstehende Verschärfung Ihrer E-Mail-Policy vorab hinzuweisen.

- Installieren Sie das Microsoft SQL Management Studio auf dem System, auf dem die betroffene Datenbank installiert ist. Das Microsoft SQL Management Studio ist auf der Microsoft-Webseite kostenlos erhältlich.

- Starten Sie das SQL Management Studio.

- Melden Sie sich an der SQL-Instanz an, in der die Datenbank läuft. Meist heißen diese Instanzen (local)SQLEXPRESS oder (local)NOSPAMPROXY.

- Führen Sie nach erfolgreicher Anmeldung die SQL-Abfrage aus

Test-Dokumente

Außerdem stellen wir folgende harmlose „Hallo Welt“ Test-Dokumente zur Verfügung, um die erfolgreiche Verschärfung im Inhaltsfilter auch testen zu können:

IOC-Liste

Datei-Name: „Order Enquiry.doc“

Sha256 Hash: 83d493530df0cc487e1adf6684ffef73415f69d54c0b665d7276d81575f2dc02