Microsoft hat bereits im Februar 2022 angekündigt, in Office-Dokumenten die Ausführung von Makro-Funktionalität zu verhindern, wenn diese Dokumente aus dem Internet stammen. Anfang Juli stoppte Microsoft den angekündigten Rollout temporär und machte ihn dann rückgängig, um schließlich am 20. Juli mit besagtem Rollout fortzufahren. In der Zwischenzeit haben sich die Malware-Autoren um neue Social-Engineering-Mechanismen abseits von Office-Dokumenten bemüht und planen bereits für die Zeit ohne das bewährte Vehikel Makro-Funktionalität vor.

Digitale Matrjoschka im großen HTML-Anhang untergeschoben

Im Juli fing QakBot damit an, HTML-Anhänge mit Namen wie „FXS_3733007.html“, „TXRTN_2143642.html“ oder „Report Jul 14 39523.html“ sowie ein recht ansprechendes „Adobe Template“ einzusetzen. Auffällig waren die mit über 1 MB für Spam recht großen Anhänge. In der Regel möchte man als Spammer in kurzer Zeit möglichst viele Empfänger erreichen, bevor der Anhang durch Anti-Malware Produkte erkannt wird. Hinter einem so großen HTML-Anhang muss sich also mehr verbergen, als auf den ersten Blick erkennbar.

Besagte HTML-Anhänge wurden im Rahmen von sogenannten „Email Reply Chain Attacks“ eingesetzt, also fingierten Antworten auf authentische E-Mail-Kommunikation, welche zuvor ausgeleitet wurde. So stellen die Angreifer sicher, dass sich das potentielle Opfer in Sicherheit wähnt, da es die ursprüngliche E-Mail ja wirklich versendet hat. Die Antwort mit dem HTML-Anhang stammt dann allerdings vom Angreifer.

Per Doppelklick in den Downloads-Ordner geschmuggelt

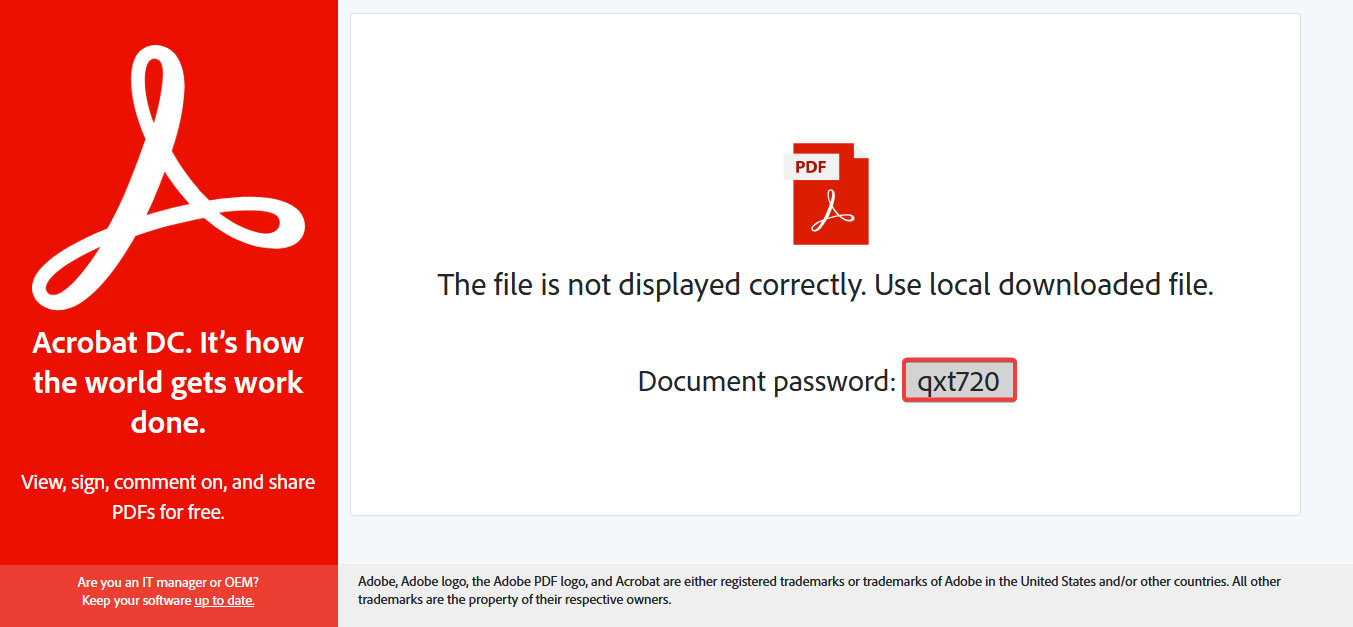

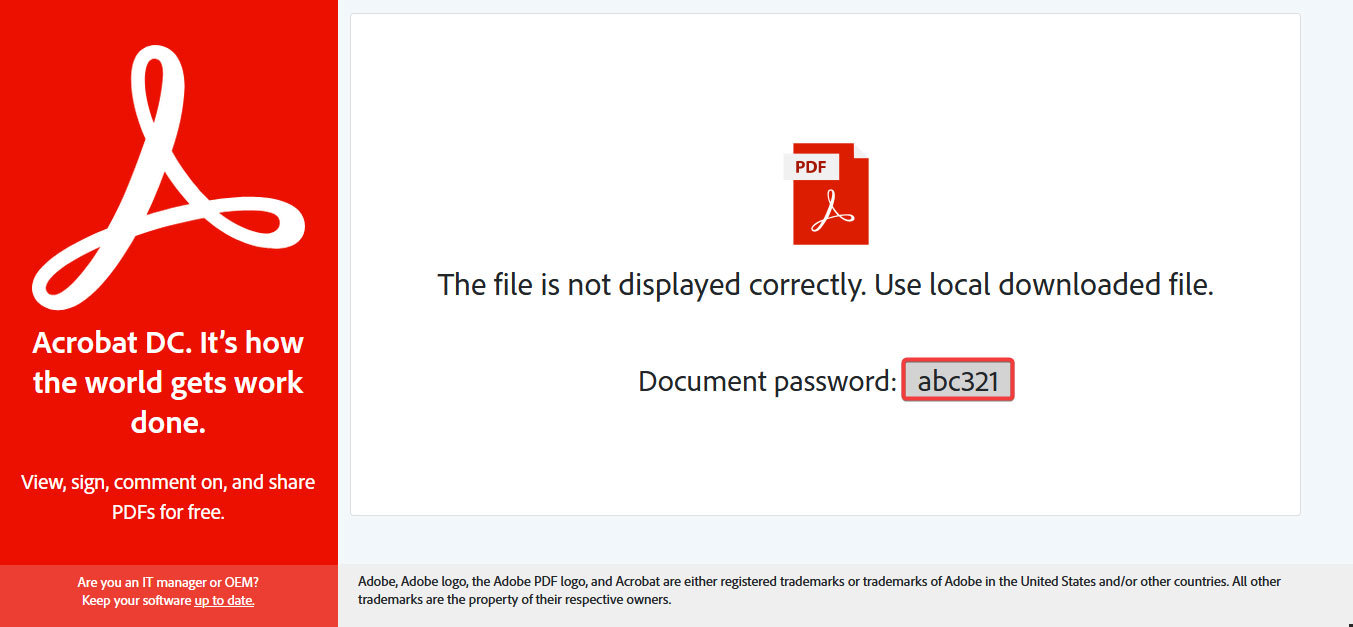

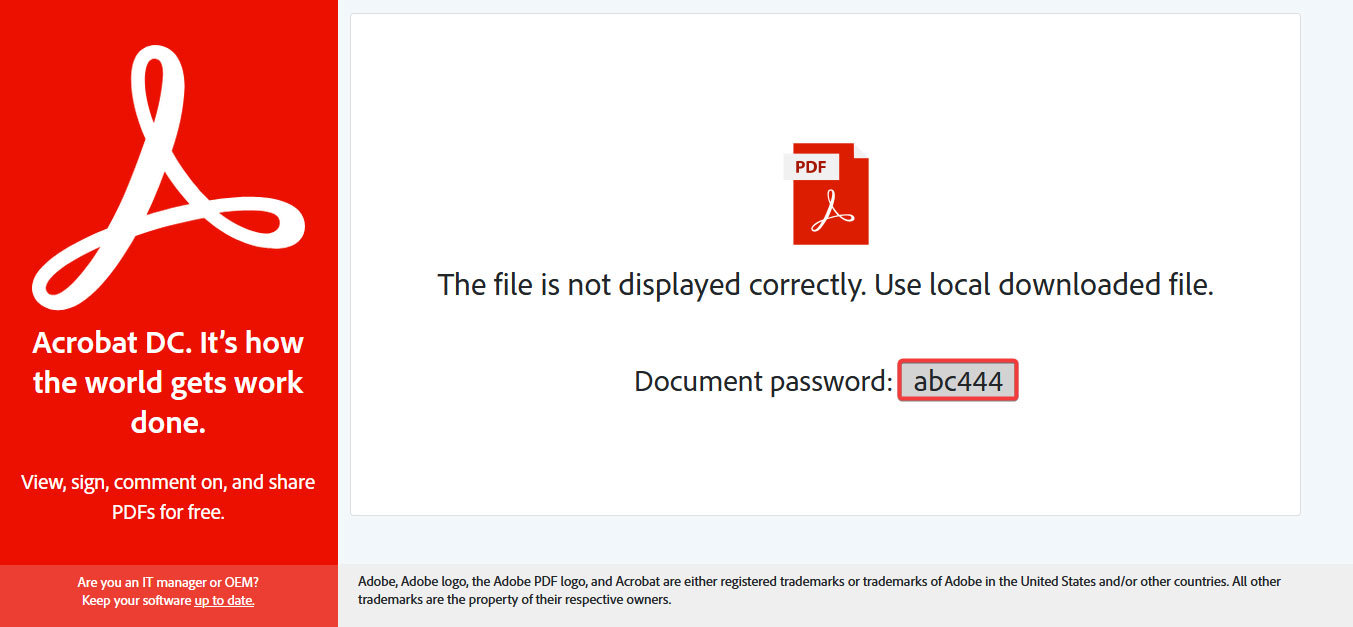

Nach einem Doppelklick öffnen sich die HTML-Anhänge im Browser und der Download beginnt bequemerweise automatisch, und ohne weitere Interaktion wird die „geschmuggelte Datei“ im HTML-Dokument aus diesem in den „Downloads-Ordner“ geladen. Da das angebliche PDF-Dokument nicht dargestellt werden kann, wird auf diesen Download verwiesen.

Bei Archiven sind viele Malware-Scanner machtlos

Der Download ist ein passwortgeschütztes ZIP-Archiv, welches sich in der HTML-Datei befindet. Praktischerweise wird das Passwort dann auch gleich im Browser präsentiert. Auf Grund des Passwortschutzes ist das Archiv für Malware-Scanner ohne On-Access-Komponente nicht als bösartig zu identifizieren, da diese ohne das Passwort nicht das Archivinnere scannen können.

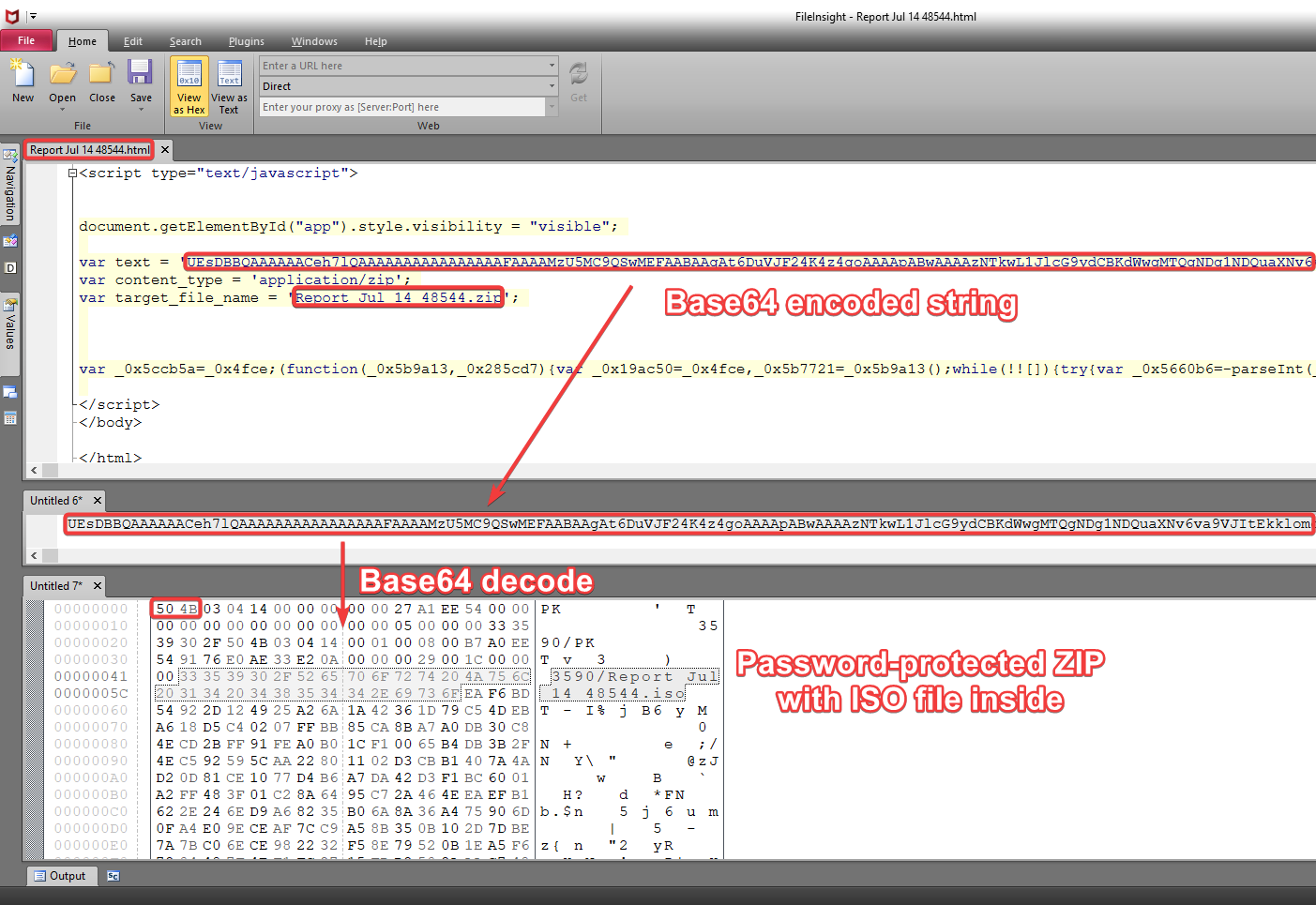

HTML-Anhang im Editor analysiert. In der Variablen „text“ befindet sich ein Base64-kodierter String, welcher das passwortgeschützte ZIP-Archiv enthält, welches wiederum ein ISO-Image enthält.

Im Archiv selbst befindet sich in einem Unterordner dann ein ISO-Image. Ganz wie bei einer Matrjoschka findet man beim digitalen Pendant immer eine weitere Überraschung, je tiefer man gräbt.

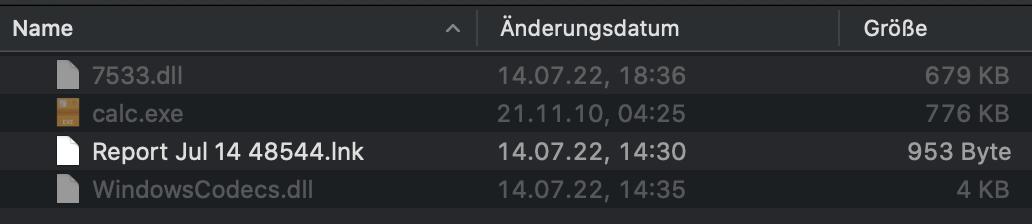

Der „versteckte“ Inhalt im ISO-Image mit allen Dateiendungen.

Wenn man das ISO-Image aus unserem Beispiel mit einem Doppelklick in Windows öffnet, sieht man zunächst nur eine Datei mit dem Namen „Report Jul 14 48544“. Erst wenn man sich auch die „versteckten“ Dateien sowie die bekannten Dateiendungen einblenden lässt, erkennt man hier, dass es sich bei der Datei um eine bösartige LNK-Datei handelt. Diese startet aber nur ein „calc.exe“.

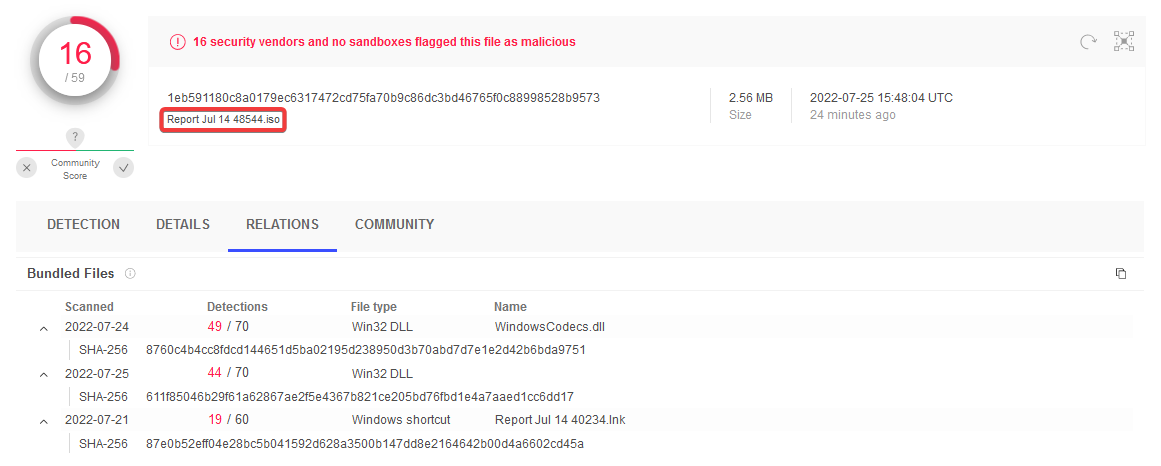

VirusTotal Übersicht der Dateien im ISO Image

Quelle: VirusTotal

Das „calc.exe“ ist ein älteres, aber legitimes Windows-Programm und stammt aus Windows 7. Die „WindowsCodecs.dll“ ist aber bösartig. Der Trick, welcher hier zum Einsatz kommt, ist als „DLL Search Order Hijacking“ bekannt und führt dazu, dass Windows beim Start von „calc.exe“ nicht das Windows-eigene „WindowsCodecs.dll“ lädt und ausführt, sondern das von den QakBot-Autoren im gleichen Pfad hinterlegte DLL mit demselben Namen. Eine Analyse findet sich auch hier.

Nichts neues: Email Firewalls sind ein Muss

Grundsätzlich propagieren wir seit Ende 2018 die sogenannte „Email Firewall“ und empfehlen, alle Dateien standardmäßig zu verbieten und nur selektiv – wie bei einer Firewall – einzelne benötigte Formate zu erlauben. Spätestens jetzt, nachdem QakBot das „HTML Smuggling“ für sich entdeckt hat, sollte man das Thema auf die Spitze der Prioritätenliste schieben und zumindest die Behandlung von HTML-Anhängen von Partnern ohne Level of Trust deutlich restriktiver behandeln (siehe Handlungsempfehlung hier).

Sie möchten sich vor QuakBot schützen und haben noch kein NoSpamProxy im Einsatz?

Mit NoSpamProxy schützen Sie Ihr Unternehmen zuverlässig vor Cyberangriffen. Fordern Sie jetzt Ihre kostenfreie Testversion an!