Inside Emotet: 3 aktuelle Beispiele und wie Projekt 32Guards Sie schützen kann

Über Emotet und die Folgen, die ein Befall mit diesem Banking-Trojaner haben kann, ist in letzter Zeit viel geschrieben worden. Unter anderem öffentliche Einrichtungen hatten und haben mit den Folgen von erfolgreichen Cyberattacken zu kämpfen, die die jeweiligen IT-Infrastrukturen verseuchten und lahmlegten — mit teilweise katastrophalen Konsequenzen. Das Berliner Kammergericht ist vielleicht das bekannteste Beispiel, da hier wahrscheinlich über mehrere Tage hinweg große Datenmengen entwendet werden konnten. Ein echter IT-Totalschaden. Wie Sie sich und Ihr Unternehmen vor Emotet schützen können, haben wir bereits an anderer Stelle erläutert.

Aber wie sieht eine Emotet-E-Mail eigentlich aus? Drei konkrete Beispiele machen deutlich, wie authentisch Emotet-Mails inzwischen aussehen. Alle drei Beispiele sind uns gemeldet worden und wurden von uns nur soweit anonymisiert, wie es aus Datenschutzgründen erforderlich ist.

Was ist das Projekt 32Guards?

32Guards ist ein Projekt des NoSpamProxy-Teams zur Erkennung von Angriffen auf Firmen- und Behörden-Netzwerke. 32Guards macht sich dabei den Datenaustausch zwischen unterschiedlichen Instanzen von NoSpamProxy Protection zu Nutze. Hierbei werden Informationen über erkannte Bedrohungen und Anomalien gesammelt und dadurch das Schutzniveau aller teilnehmenden NoSpamProxy-Kunden deutlich erhöht.

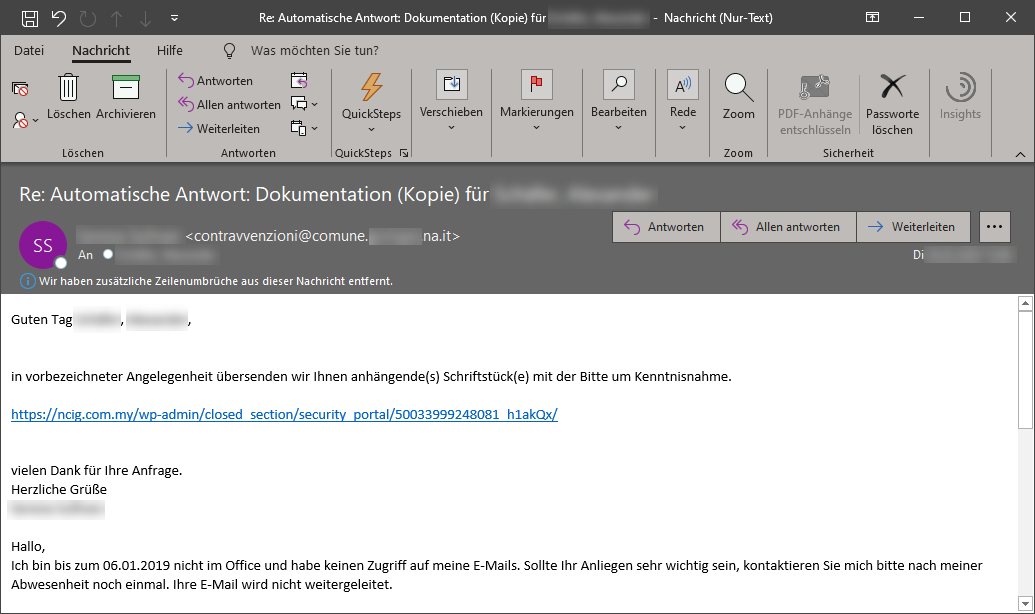

Beispiel 1 – Antwortmail mit Link auf Schadcode

Diese E-Mail ist ein gutes Beispiel dafür, wie Emotet-E-Mails sich in bestehende Kommunikationsverläufe einschleichen. In diesem Fall enthält der Betreff einen Bezug zu vorangegangenen E-Mails, doch nicht nur das: Auch die originale Abwesenheitsnotiz des Empfängers ist Bestandteil der E-Mail, was die Hemmschwelle zum Klicken zusätzlich herabsenkt. Die im Header der E-Mail angezeigte E-Mail-Adresse zeigt als Absendedomäne eine Kommune in Italien sowie einen Absendenamen, der nicht in der E-Mail-Adresse vorkommt. Sehr verdächtig. Recherchen ergaben, dass tatsächlich von besagter Domäne gesendet wurde und die betroffene Kommune offensichtlich zuvor Opfer eines Hackerangriffs geworden war. Skeptisch sollte man allerdings spätestens beim beigefügten Link werden: Die Domänenendung my für Malaysia in Verbindung mit einem Verweis auf eine WordPress-Installation (wp-admin) ist ein starker Indikator dafür, dass dort kein Schriftstück, sondern Schadcode hinterlegt ist.

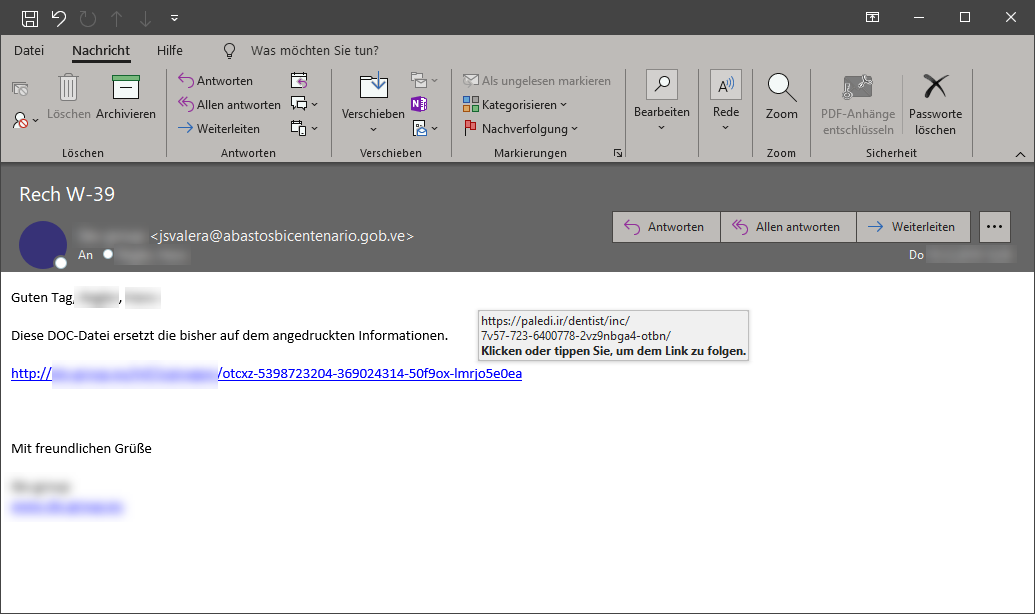

Beispiel 2 – Link mit abweichendem Ziel

Auffällig ist hier die Domänenendung ve für Venezuela. Was auf Grund der Anonymisierung nicht erkennbar ist: Auch der angegebene Absendername zeigt keine Verbindung zur Absenderadresse.

Lassen wir die fehlerhafte Grammatik innerhalb der E-Mail einmal außer Acht, sollten beim eingefügten Link sämtliche Alarmglocken läuten: Die angezeigte Link-Adresse ist eine völlig andere als die tatsächliche Link-Adresse (die beim Bewegen des Mauszeigers über dem angezeigten Link sichtbar wird).

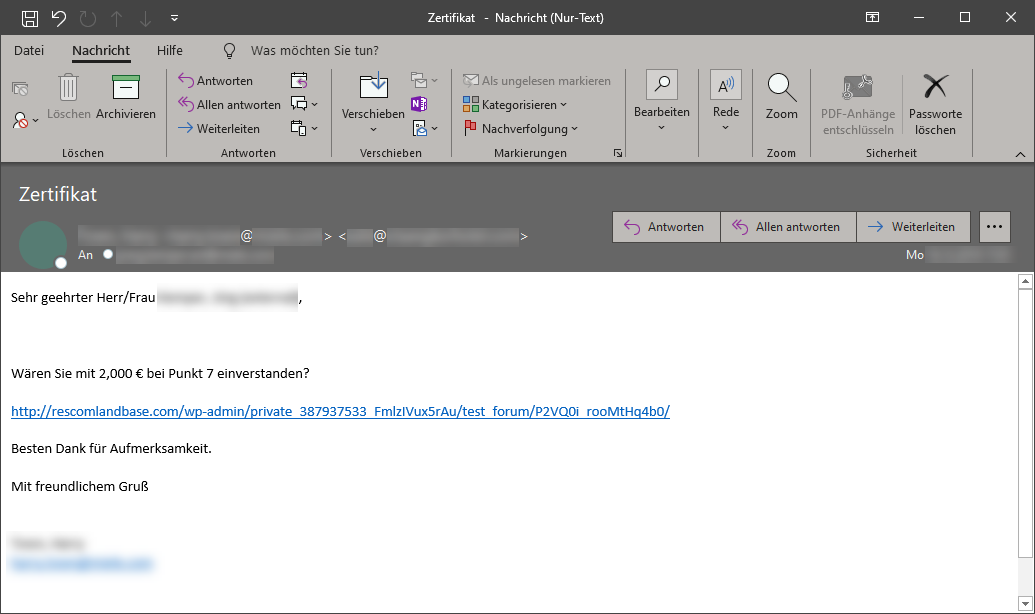

Beispiel 3 – Zwei Absenderadressen im Header

Eindeutiger Indikator dafür, dass bei dieser E-Mail etwas faul ist, sind die beiden Absenderadressen im Header. Die Angreifer spekulieren hier entweder darauf, dass bei der Betrachtung auf einem Desktop-PC oder Laptop nur die erste Adresse beachtet wird oder darauf, dass diese E-Mail auf einem Mobilgerät geöffnet wird — in letzterem Fall wird nämlich meist nur die erste Adresse angezeigt. Auf Grund der Anonymisierung nicht erkennbar: In der ersten Adresse kommt zwar der Firmenname vor, jedoch wird die falsche Domänen-Endung verwendet. Auch hier enthält der beigefügte Link wieder den Verweis auf eine WordPress-Installation, die mit an Sicherheit grenzende Wahrscheinlichkeit Schadcode verbreiten soll.

Projekt 32Guards hätte Schutz gewährleistet

Die 32Guards-Aktion in NoSpamProxy sorgt dafür, dass Metadaten zu E-Mails und Anhängen gesammelt und analysiert werden. Das Ziel: der Aufbau einer noch leistungsfähigeren Anti-Malware-Intelligenz, die Angriffe durch Spam und Malware noch schneller und zielsicherer erkennen und abwehren kann.

Dazu werden verdächtige Links gesammelt und mit Datenbankeinträgen bekannter, böser Links abgeglichen. Wird ein Link als schadhaft erkannt, wird er sofort geblockt beziehungsweise die E-Mail wird abgewiesen. Zudem beobachtet das Projekt 32Guards den E-Mail-Verkehr aller angeschlossenen NoSpamProxy-Instanzen in Echtzeit — beispielsweise daraufhin, ob bestimmte Links in kurzer Zeit mehrfach verteilt werden, ob bestehende Virenscanner Links bereits als bösartig erkannt haben oder ob neue Domänenendungen ungewöhnlich oft verwendet werden. In allen gezeigten Fällen wären die enthaltenen Links geblockt beziehungsweise die E-Mail abgewiesen worden. Die betroffenen Unternehmen wären vor Emotet geschützt gewesen.

Was ist mit Anhängen?

Auch verseuchte E-Mail-Anhänge werden genutzt, um Emotet und andere Schadsoftware zu verbreiten. Hier bietet das Projekt 32Guards Schutz vor Archiven mit veralteten Endungen, die von vielen Archivprogrammen immer noch verarbeitet werden können, aber häufig durch Spam-Filter rutschen. In diesen Archiven können sich unterschiedlichste Formen von Schadcode verstecken. Das Projekt 32Guards ist in der Lage, diese zu erkennen und zu blockieren.

Oft versuchen die Kriminellen auch, Dateien als PDFs durchzuschleusen, obwohl es sich zum Beispiel um ausführbare Dateien (.exe) handelt. Dies erreichen die Angreifer, indem Endungen wie pdf.exe oder pdf.iso verwendet werden. Das Projekt 32Guards erkennt dies und blockiert die Datei oder passt die Bewertung der Spam-Wahrscheinlichkeit (Spam Confidence Level) entsprechend an. Nicht nur das: Das Projekt 32Guards erlernt auch die Muster hinter solchen Attacken und kann mit der Zeit und mit wachsender Zahl der 32Guards-Nutzer immer schneller und gezielter auf diese reagieren.

Ein weiteres, wichtiges Anwendungsszenario ist die Auswertung von Datei-Hashes. Tauchen nämlich die gleichen und vorher unbekannten Hashes plötzlich unter vielen unterschiedlichen Dateinamen auf, so ist dies ein klarer Indikator dafür, dass es sich um verseuchte Dateien handeln könnte.

Ausblick

Die Basis der Vorgehensweise von Projekt 32Guards ist der Aufbau einer Indizienkette, die im ersten Schritt die Bewertung und im zweiten Schritt die Verarbeitung einer E-Mail ermöglicht. Wie weiter oben beschrieben besteht diese Indizienkette bereits und liefert beeindruckende Ergebnisse. Die Entwicklung von Projekt 32Guards geht selbstverständlich weiter und wird gerade auch den Bereich Echtzeit-Schutz ausweiten. So werden neue Malware-Trends, neuartige Spam-Attacken sowie aufkommende Bedrohungen aller Art in kürzester Zeit erkannt und abgewehrt.

Grundlage hierfür ist einerseits eine noch umfassendere Datenbasis, die durch das Auswerten zusätzlicher Metadaten erstellt wird. Die obigen Beispiele bieten einen Ausblick darauf, was zukünftig durch Korrelation von Metadaten möglich ist. Andererseits wird das Projekt 32Guards kontinuierlich mit neuen Fähigkeiten ausgestattet. Nur ein Beispiel: Zukünftig wird es möglich sein, den Inhalt von Archiven in Echtzeit auszuwerten und so zu erkennen, was im jeweiligen Archiv versteckt ist.

Projekt 32Guards jetzt einsetzen

Interessierte Kunden können ab sofort die Beta-Version von Projekt 32Guards freischalten. Nach der Freischaltung erhält Ihre NoSpamProxy-Installation eine Klassifizierung der angefragten Daten, die den bereits bestehenden Spamschutz durch NoSpamProxy potenziell verbessert. Alle Daten, die NoSpamProxy-Instanzen über 32Guards austauschen, sind weitestgehend anonymisiert. Jedoch können auch Dateinamen oder Link-Bezeichnungen personenbezogenene Daten oder Hinweise auf sensible Themen enthalten. Einen Link mit der vollständigen Liste der durch 32Guards ausgetauschten Daten finden sie in der Dokumentation.

Um die Beta-Version von Projekt 32Guards zu nutzen, senden Sie eine E-Mail mit dem Betreff „32Guards-Freischaltung“ an den NoSpamProxy-Support und fügen Sie einen Screenshot Ihrer Lizenzdetails an.

Projekt 32Guards jetzt einsetzen

Interessierte Kunden können ab sofort die Beta-Version von Projekt 32Guards freischalten. Nach der Freischaltung erhält Ihre NoSpamProxy-Installation eine Klassifizierung der angefragten Daten, die den bereits bestehenden Schutz durch NoSpamProxy potenziell verbessert. Alle Daten, die NoSpamProxy-Instanzen über 32Guards austauschen, sind weitestgehend anonymisiert. Jedoch können auch Dateinamen oder Link-Bezeichnungen personenbezogenene Daten oder Hinweise auf sensible Themen enthalten. Einen Link mit der vollständigen Liste der durch 32Guards ausgetauschten Daten finden sie in der Dokumentation.

Um die Beta-Version von Projekt 32Guards zu nutzen, senden Sie eine E-Mail mit dem Betreff „32Guards-Freischaltung“ an den NoSpamProxy-Support und fügen Sie einen Screenshot Ihrer Lizenzdetails an.