Was ist Business Email Compromise (BEC)?

Bei Business Email Compromise wird die Identität eines Mitarbeiters oder einer Mitarbeiterin, einer Führungskraft oder eines Geschäftspartners vorgetäuscht, um den Empfänger oder die Empfängerin dazu zu bringen, bestimmte Aktionen auszuführen.

Bei BEC geht es immer darum, dass Angestellte von Unternehmen oder Einrichtungen per E-Mail manipuliert werden sollen. Das Ziel ist entweder das Überweisen von Geld auf die Konten der Betrüger oder das Weitergeben von sensiblen Daten und vertraulichen Informationen an diese. Betroffene Unternehmen sind in allen Bereichen zu finden: 2016 traf es den Autozulieferer Leoni (Schaden: 40 Millionen Euro) und das Unternehmen Ubiquiti Networks (Schaden: 46.7 Millionen Dollar), 2017 den Dubliner Zoo.

Dies sind nur drei Beispiele aus einer schier endlosen Anzahl an erfolgreichen Angriffen mit Business Email Compromise, und sie zeigen, dass die finanziellen Schäden immens sein können: Das FBI verzeichnete zwischen Juni 2016 und Juli 2019 Verluste in Höhe von 26 Milliarden US-Dollar in den USA und im Ausland im Zusammenhang mit BEC-Angriffen.

Was ist der Unterschied zwischen Business Email Compromise und CEO Fraud?

Chefbetrug, CXO Fraud, CEO Fraud, Fake President Fraud (FPF), BEC – alle diese Begriffe beschreiben das Vortäuschen falscher Identitäten als Grundlage für eine Betrugsmasche. Ganz deckungsgleich sind diese Begriffe allerdings nicht, denn BEC basiert – wie der Name schon sagt – auf Angriffen per E-Mail, während bei allen anderen Methoden auch andere Kontaktwege möglich sind, etwa per Deep-Fake-Telefonat.

Ein weiterer Unterschied ist die Tatsache, dass sich die Kriminellen bei BEC nicht immer als höherrangige Person ausgeben; auch Identitäten anderer Personen, die in irgendeiner Form in Beziehung zu dem betroffenen Unternehmen stehen, werden vorgetäuscht. Dies können Mitarbeiter des eigenen Unternehmens sein, aber ebenso Kunden, Partner, Anwälte, Berater oder ähnliches.

BEC-Angriffe werden gut vorbereitet

Die gefälschten E-Mails sind dabei für den ungeübten – und manchmal sogar für den geübten – Betrachter nicht mehr von echten E-Mails unterscheidbar. Sie wirken vollkommen authentisch, sind in korrektem Deutsch verfasst und sind visuell aufwendig gestaltet, inklusive Firmenlogo und E-Mail-Disclaimer.

Dies ist möglich, weil die Opfer zuvor mittels Social Engineering und Spear Phishing ausspioniert und dann gezielt angesprochen werden. Die typischen Merkmale von Phishing-E-Mails sind mit steigender Qualität der Angriffe deshalb zunehmend nicht mehr als Indikatoren für Phishing-E-Mails brauchbar, denn auch die technischen Möglichkeiten der Kriminellen entwickeln sich rasant weiter.

Die Vorbereitung eines BEC-Angriffs besteht also vor allem darin, Informationen über das spätere Opfer einzuholen. So versuchen die Kriminellen, Details über das Unternehmen selbst, Mitarbeiter, Vorgesetzte, Prozesse, aktuelle Vorgänge und andere Firmeninterna in Erfahrung zu bringen. Je mehr Informationen die Kriminellen erbeuten können, desto höher ist die Wahrscheinlichkeit, dass der Angriff erfolgreich ist.

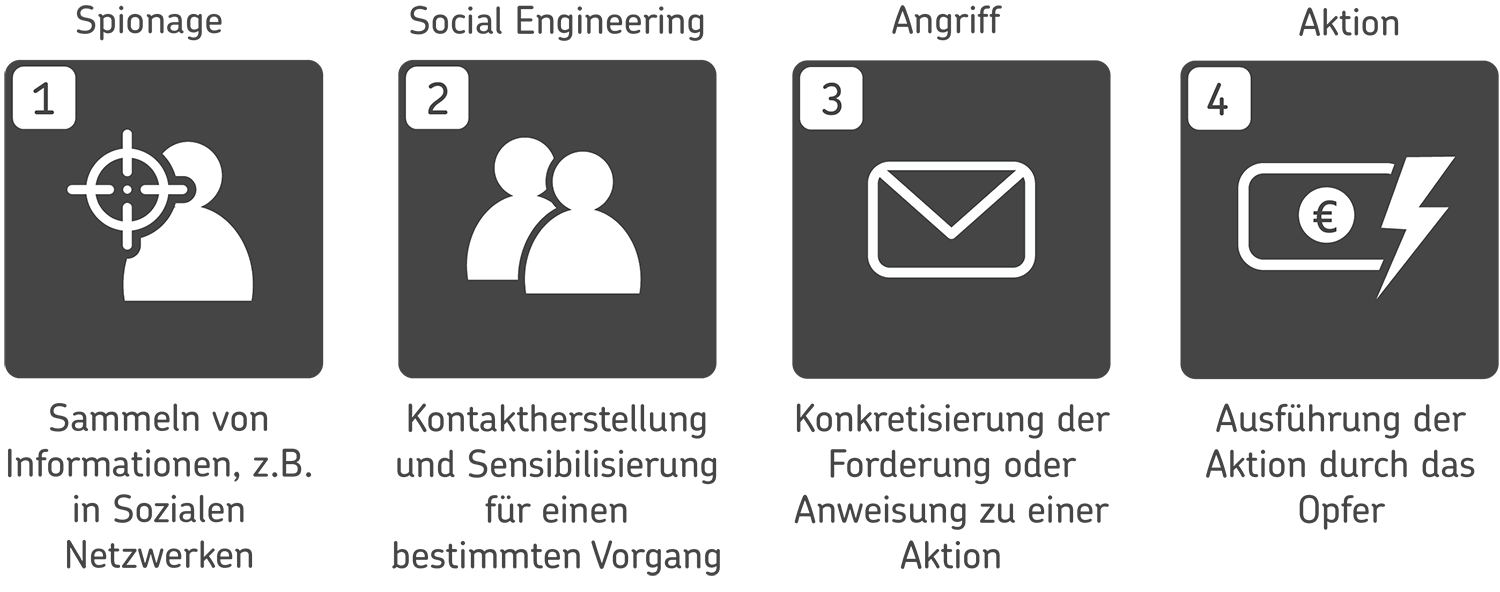

Spionage ist nur der erste Schritt

Das Ausspionieren wird in vielen Fällen zuerst über soziale Netzwerke vorgenommen, um spätere Opfer zu identifizieren. Manchmal wird dann per Telefon oder E-Mail Kontakt aufgenommen, um die Mitarbeiter für den Sachverhalt zu “sensibilisieren”, also das spätere Aufkommen von Zweifeln zu verhindern.

Häufig wird dabei das sogenannte Spoofing betrieben: Über gefälschte E-Mail-Adressen schalten sich die Angreifer in bestehende Kommunikationsverläufe ein und sammeln weitere Informationen, beispielsweise zu einem bestimmten Vorgang, bei dem es um eine größere finanzielle Transaktion gehen könnte. Sobald der “richtige” Ansprechpartner gefunden wurde sowie der Zeitpunkt passend scheint, wird der Angriff ausgeführt. Das bedeutet dann: Der vermeintlich bekannte Kommunikationspartner weist das Opfer beispielsweise an, eine Überweisung auf ein anderes Konto vorzunehmen oder eine bestimmte Datei zu versenden oder freizugeben.

Typische Merkmale für Business Email Compromise (BEC)

Nicht selten wird dabei in irgendeiner Form psychologischer Druck ausgeübt. Die folgenden Merkmale sind dabei typisch für Business Email Compromise:

Wie können Sie sich vor BEC schützen?

Eine umfassende Sensibilisierung der Mitarbeiter ist der erste Schritt, um Business Email Compromise zu verhindern und ihr Unternehmen zu schützen. Dies ist vor allem deshalb grundlegend, weil BEC-Angriffe immer schwerer zu erkennen sind, die Qualität von betrügerischen E-Mails immer höher wird und sich diese immer homogener in bestehende Kommunikationsverläufe einfügen. Mitarbeiter müssen darin geschult werden, verdächtige E-Mails zu erkennen und entsprechend auf diese zu reagieren. In keinem Fall sollten sie auf potenziell gefährliche E-Mails antworten.

Darüber hinaus schützt auch das richtige E-Mail-Gateway vor BEC-Attacken, indem es beispielsweise Schlüsselwörter wie Überweisung, Dringend, Zahlung oder Geheim erkennt und die entsprechenden E-Mails herausfiltert.

Idealerweise bietet ein solches Gateway auch die Möglichkeit, Absendernamen von eingehenden E-Mails mit den Namen von Mitarbeitern zu vergleichen. Gefälschte E-Mails, die im Namen von Vorgesetzten oder Mitarbeitern an die Opfer gesendet werden, werden so abgefangen.

Zuverlässiger Schutz vor BEC – mit NoSpamProxy

Die CxO-Betrugserkennung in NoSpamProxy vergleicht den Absendernamen von eingehenden E-Mails mit den Namen von entscheidenden Benutzern Ihres Unternehmens. Auf diese Weise werden gefälschte E-Mails, die im Namen von Vorgesetzten, Mitarbeitern oder Kunden an Sie oder Ihre Mitarbeiter gesendet werden, abgefangen.

90 Prozent aller Cyber-Angriffe erfolgen per E-Mail. Eine zuverlässige E-Mail-Security-Lösung ist der sicherste Schutz vor Malware, Ransomware und Spam. Und vor unüberlegten Überweisungen an Cyber-Kriminelle.